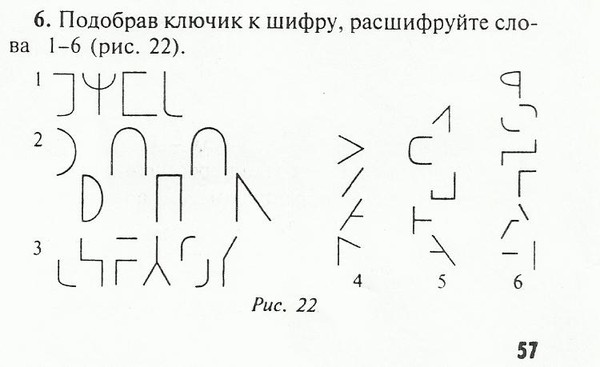

Шифровка для первоклассников. Сценарий квеста для детей дома: пошаговая инструкция

Моих воспоминаний с детских лет + воображения хватило ровно на один квест: десяток заданий, которые не дублируются.

Но детям забава понравилась, они просили еще квесты и пришлось лезть в инет.

В этой статье не будет описания сценария, легенд, оформления. Но будет 13 шифров, чтобы закодировать задания к квесту.

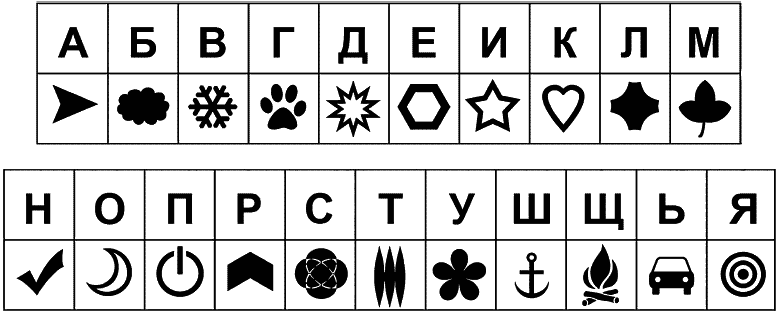

Шифр №1. Картинка

Рисунок или фото, которое напрямую указывает место, где спрятана следующая подсказка, или намек на него: веник +розетка = пылесосУсложнение: сделайте паззл, разрезав фото на несколько частей.

Шифр 2. Чехарда.

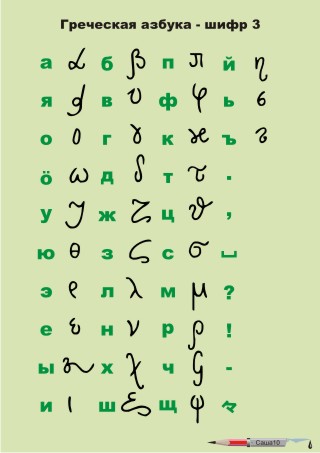

Поменяйте в слове буквы местами: ДИВАН = НИДАВШифр 3. Греческий алфавит.

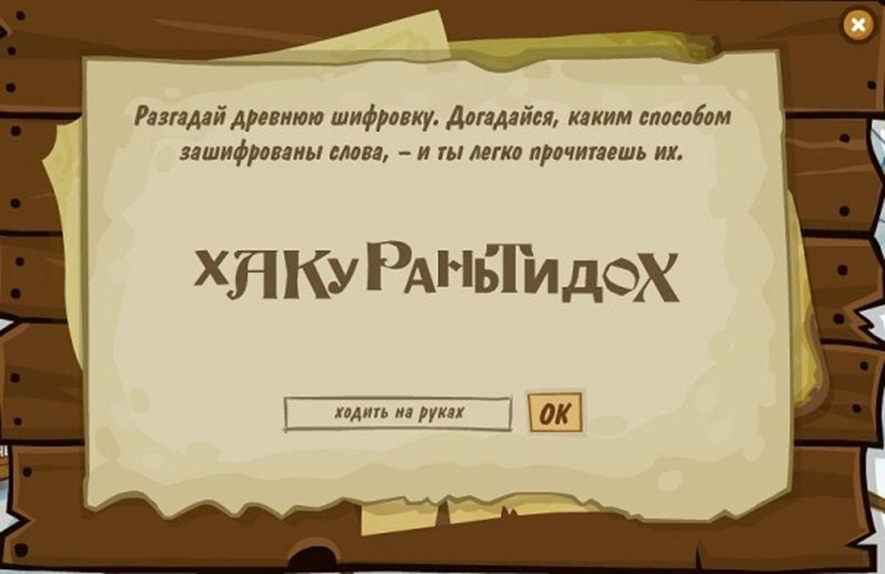

Закодируйте послание буквами греческого алфавита, а детям выдайте ключ:Шифр 4. Наоборот.

Пишете задание задом наперед:

- каждое слово:

Етищи далк доп йонсос - или все предложение, или даже абзац:

етсем морком момас в — акзаксдоп яащюуделС. итуп монрев ан ыВ

итуп монрев ан ыВ

Шифр 5. Зеркально.

(когда я делала квест своим детям, то в самом начале выдала им «волшебный мешочек»: там был ключ к «греческому алфавиту», зеркало, «окошки», ручки и листы бумаги, и еще всякая ненужная всячина для запутывания. Находя очередную загадку, они должны были сами сообразить, что из мешочка поможет найти отгадку)

Шифр 6. Ребус.

Слово кодируется в картинках:

Шифр 7. Следующая буква.

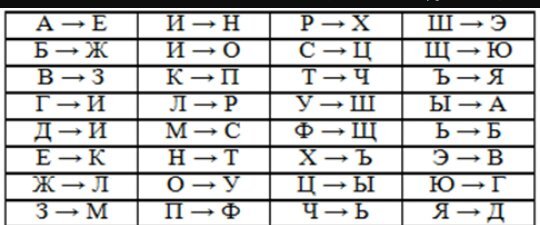

Пишем слово, заменяя все буквы в нем на следующие по алфавиту (тогда Я заменяется на А, по кругу). Или предыдущие, или следующие через 5 букв:).

ШКАФ = ЩЛБХ

Шифр 8. Классика в помощь.

Я брала стихотворение (и говорила детям, какое именно) и шифр из 2х цифр: № строки № буквы в строке.

Пример:

Пушкин «Зимний вечер»

Буря мглою небо кроет,

Вихри снежные крутя;

То, как зверь, она завоет,

То заплачет, как дитя,

То по кровле обветшалой

Вдруг соломой зашумит,

То, как путник запоздалый,

21 44 36 32 82 82 44 33 12 23 82 28

прочитали, где подсказка? 🙂

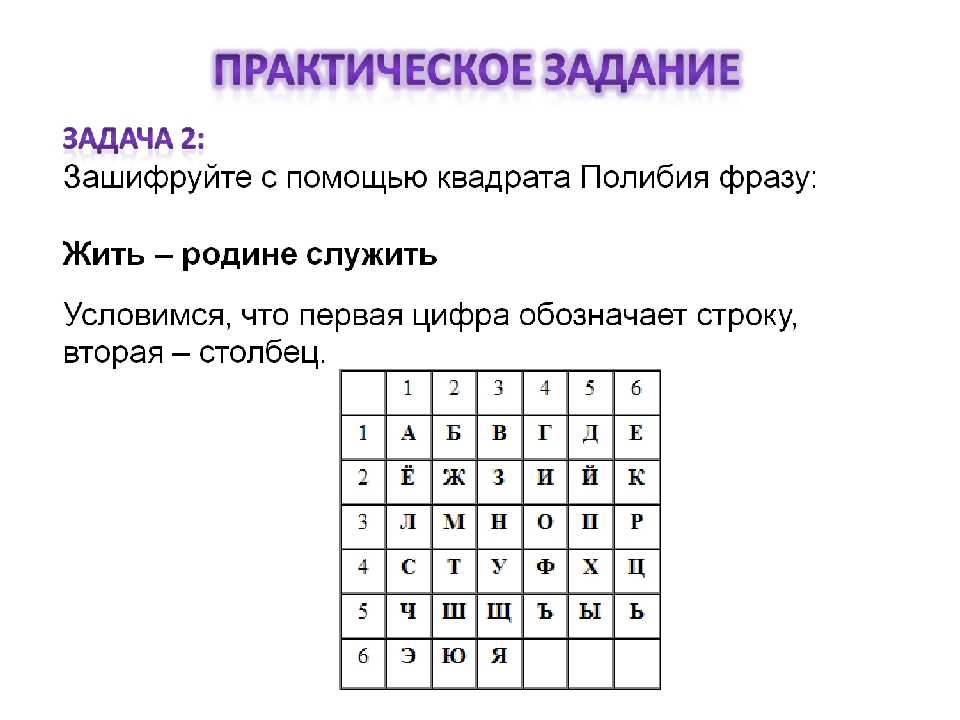

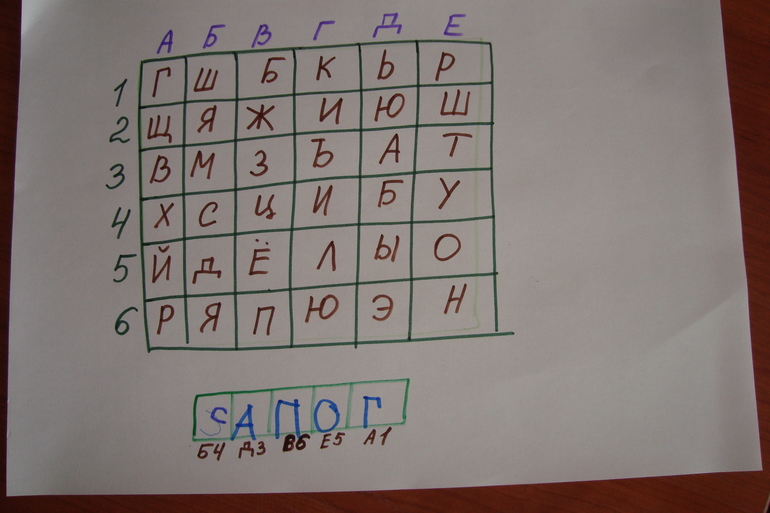

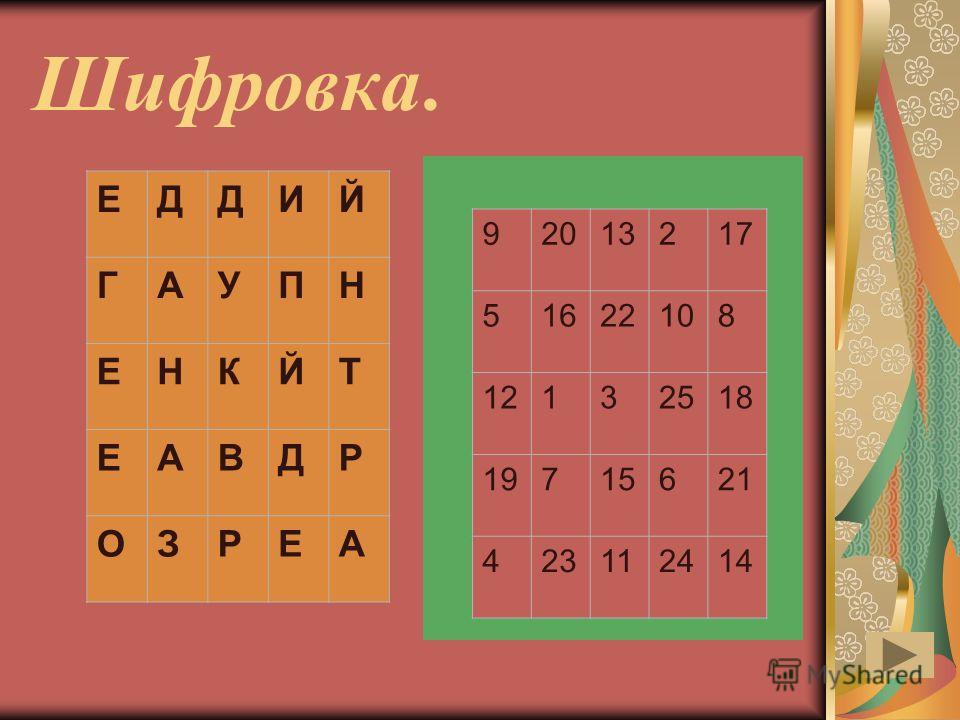

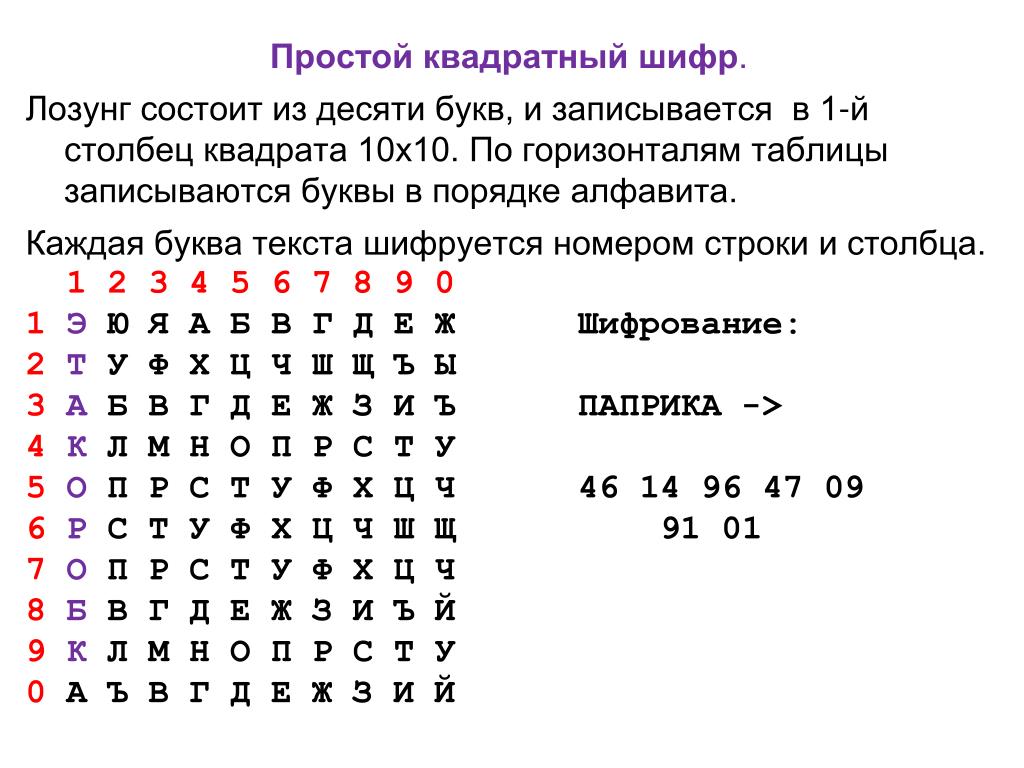

Шифр 9. Темница.

В решетку 3х3 вписываете буквы:

Тогда слово ОКНО шифруется так:

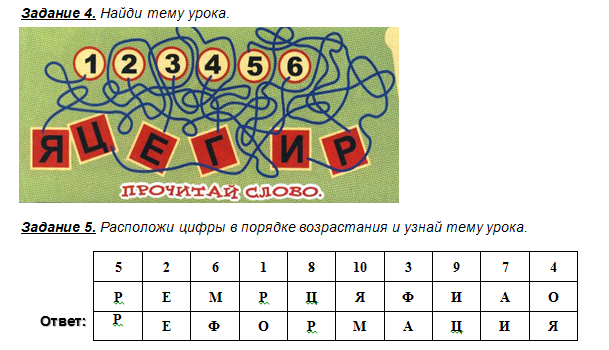

Шифр 10. Лабиринт.

Моим детям такой шифр пришелся по душе, он непохож на остальные, потому что не столько для мозгов, сколько на внимание.

Итак:

на длинную нитку/веревку цепляете буквы по порядку, как они идут в слове. Затем веревку растягиваете, закручиваете и всячески запутываете между опорами (деревьями, ножками итд). Пройдя по нитке, как по лабиринту, от 1й буквы до последней, дети узнают слово-подсказку.

А представьте, если обмотать таким образом одного из взрослых гостей!

Дети читают — Следующая подсказка на дяде Васе.

И бегут ощупывать дядю Васю. Эх, если он еще и щекотки боится, то весело будет всем!

Шифр 11. Невидимые чернила.

Восковой свечкой пишете слово. Если закрасить лист акварелью, то его можно будет прочитать.(есть и другие невидимые чернила.

. молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))

. молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))Шифр 12. Белиберда.

Гласные буквы остаются без изменений, а согласные меняются, согласно ключу.например:

ОВЕКЬ ЩОМОЗКО

читается как — ОЧЕНЬ ХОЛОДНО, если знать ключ:

Д Л Х Н Ч

З М Щ К В

Шифр 13. Окошки.

Детям понравилось неимоверно! Они потом этими окошками весь день друг другу послания шифровали.Итак: на одном листе вырезаем окошки, столько, сколько букв в слове. Это трафарет, его прикладываем к чистому листу и «в окошках» пишем слово-подсказку. Затем трафарет убираем и на оставшемся чистом месте листа пишем много разных других ненужных букв. Прочитать шифр можно, если приложить трафарет с окошками.

Дети сначала впали в ступор, когда нашли лист, испещренный буквами. Потом крутили туда-сюда трафарет, его же нужно еще правильной стороной приложить!

Шифр 14. Карта, Билли!

Нарисуйте карту и отметьте (Х) место с кладом.Когда я делала своим квест первый раз, то решила что карта — это им очень просто, поэтому нужно ее сделать загадочней (потом выяснилось, что детям хватило бы и просто карты, чтобы запутаться и бежать в противоположном направлении).

..

..Это схема нашей улицы. Подсказки здесь — номера домов (чтоб понять, что это вообще наша улица) и хаски. Такая собака живет у соседа напротив.

Дети не сразу узнали местность, задавали мне наводящие вопросы..

Тогда в квесте участвовало 14 детей, поэтому я их обьединила в 3 команды. У них было 3 варианта этой карты и на каждом помечено свое место. В итоге, каждая команда нашла по одному слову:

Это было следующее задание:). После него остались уморительные фото!

На 9ти летие сына не было времени выдумывать квест и я его купила на сайте MasterFuns .. На свой страх и риск, потому что описание там не очень.

Но нам с детьми понравилось, потому что:

- недорого (аналог где-то 4х долларов за комплект)

- быстро (заплатила — скачала-распечатала — на все про все минут 15-20)

- заданий много, с запасом. Ихотя мне не все загадки понравились, но там было из чего выбрать, и можно было вписать свое задание

- все оформлено в одном, монстерском, стиле и это придает празднику эффект.

Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂

Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂 - помимо 9ти летнего именинника и его друзей, у меня есть еще 5тилетняя дочка. Задания ей не по силам, но для нее и подружки тоже нашлось развлечение — 2 игры с монстрами, которые тоже были в наборе. Фух, в итоге — все довольны!

Человек – социальное существо. Мы учимся взаимодействовать с другими, наблюдая за их реакцией на наши действия с первых дней жизни. При любом взаимодействии мы используем то, что искусствоведы называют «культурными кодами». А ведь культурные коды – самые сложные в дешифровке, здесь нет специальной программы, которая подскажет, что может значить приподнятая бровь или беспричинные, казалось бы, слёзы; нет однозначного ответа; более того, даже сам «кодирующий» может не знать, что он имел в виду под своим действием! Наука понимать окружающих – это то, что мы постигаем всю жизнь, и чем лучше развито это умение, тем, как правило, гармоничнее складывается общение с окружающими и любая деятельность, в которой нужны согласованные действия.

Изучение криптографии в обеих её ипостасях (шифровка и дешифровка) позволяет научиться находить связь между шифрованным, запутанным, непонятным посланием и смыслом, который в нём таится. Проходя исторический путь от шифра Юлия Цезаря до RSA-ключей, от розеттского камня до эсперанто, мы учимся воспринимать информацию в непривычном нам виде, разгадываем загадки, привыкаем к многовариантности. И главное – учимся понимать: как разных, непохожих на нас людей, так и математико-лингвистические механизмы, которые лежат в основе каждого, абсолютно каждого послания.

Итак, приключенческий рассказ о криптографии для детей, для всех, у кого есть дети, и для всех, кто когда-нибудь был ребёнком.

Трепещут на ветру флаги, ржут разгорячённые кони, бряцают доспехи: это Римская империя обнаружила, что в мире ещё есть кто–то, кого они не завоевали. Под командованием Гая Юлия Цезаря находится огромная армия, которой надо быстро и точно управлять.

Шпионы не дремлют, враги готовятся перехватить посланников императора, чтобы узнать все его блестящие планы. Каждый кусок пергамента, попадающий не в те руки – это вероятность проиграть сражение.

Каждый кусок пергамента, попадающий не в те руки – это вероятность проиграть сражение.

Но вот захвачен посланник, злоумышленник разворачивает записку… и ничего не понимает! «Наверное, – чешет он в затылке, – это на каком–то неизвестном языке…». Рим торжествует, его планы в безопасности.

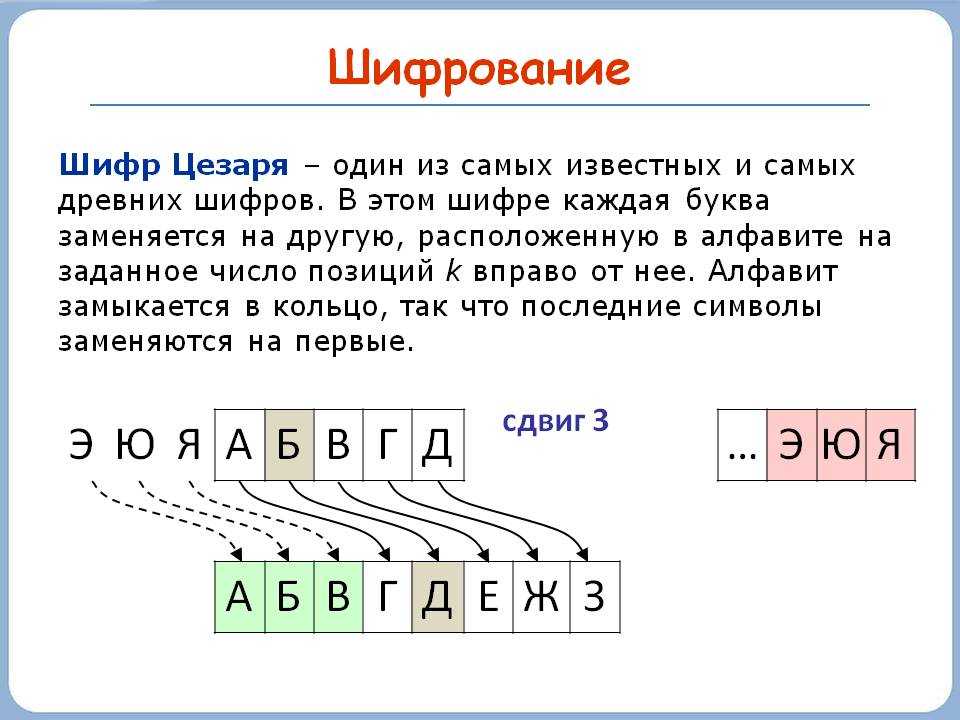

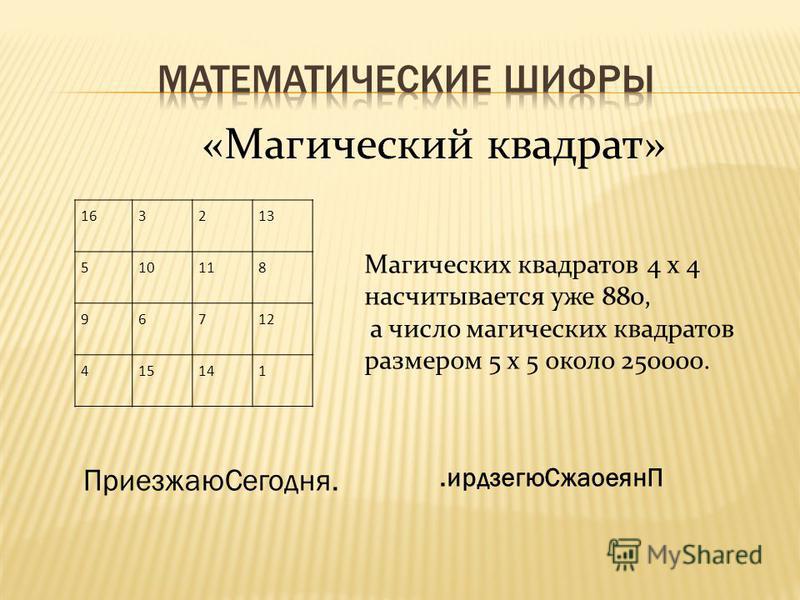

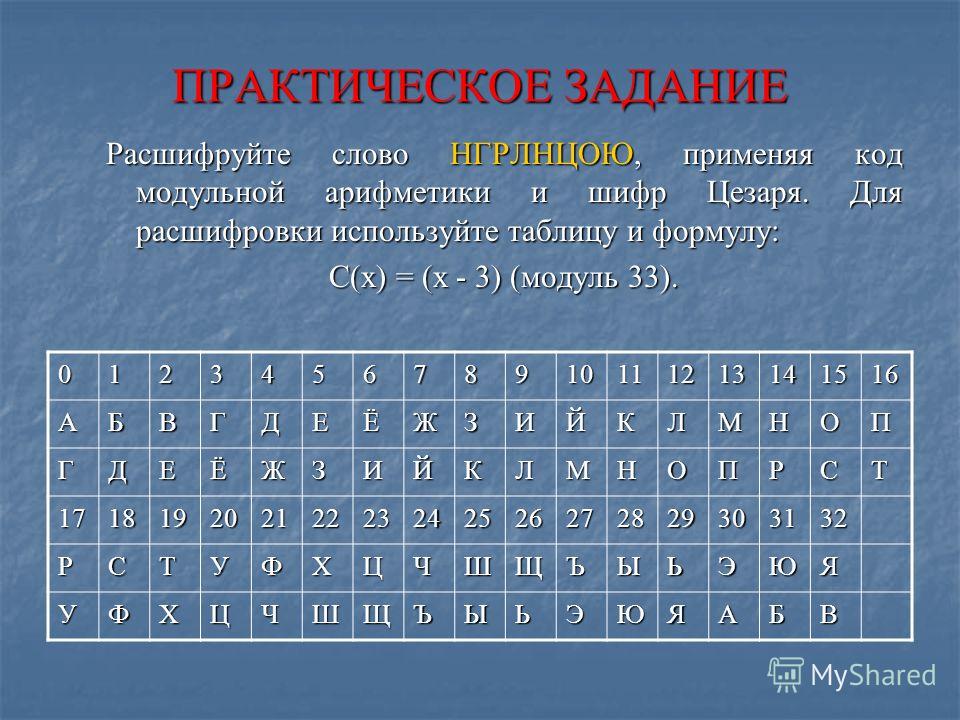

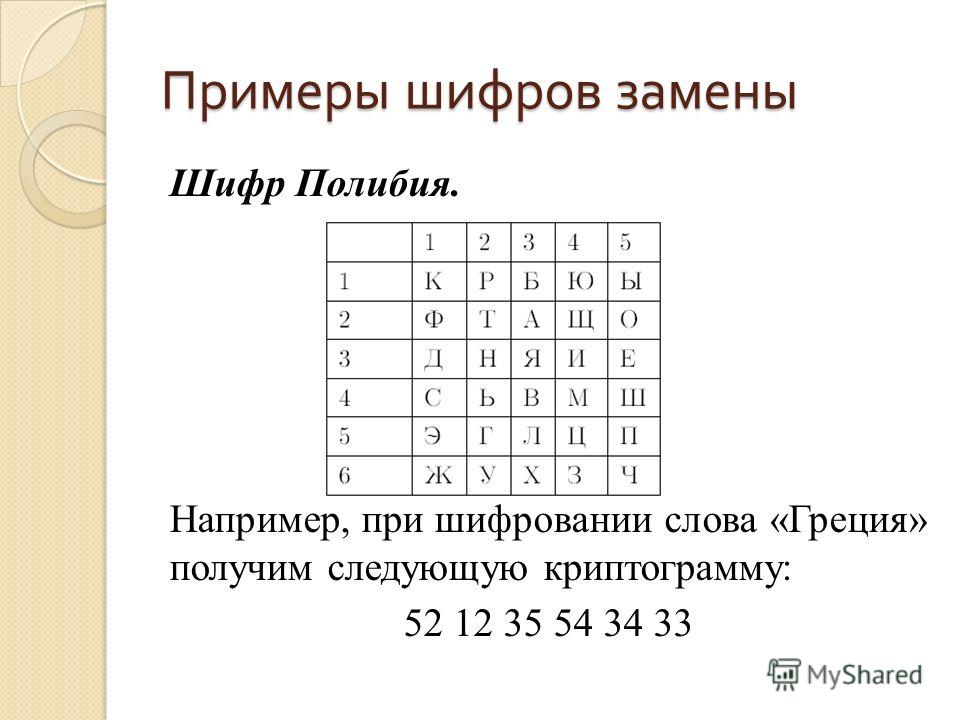

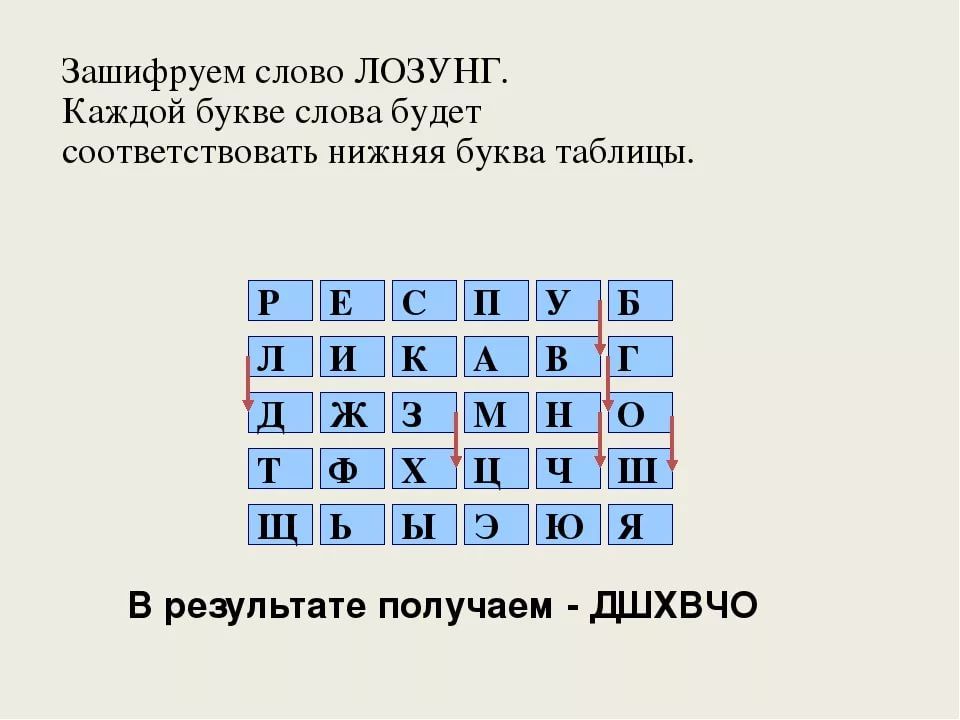

Что же такое шифр Цезаря? Самый простой его вариант – это когда мы вместо каждой буквы ставим следующую по алфавиту: вместо «а» – «б», вместо «е» – «ж», а вместо «я» – «а». Тогда, например, «Я люблю играть» станет «А мявмя йдсбуэ». Давайте посмотрим на табличку, сверху в ней будет буква, которую шифруем, а снизу – на которую заменяем.

Алфавит как бы «сдвинут» на одну букву, правда? Поэтому этот шифр ещё называют «шифром сдвига» и говорят «используем шифр Цезаря со сдвигом 10» или «со сдвигом 18». Это значит, что надо «сдвинуть» нижний алфавит не на 1, как у нас, а, например, на 10 – тогда у нас вместо «а» будет «й», а вместо «у» – «э».

Сам Цезарь использовал этот шифр со сдвигом 3, то есть его таблица шифрования выглядела вот так:

Точнее, она бы так выглядела, если бы Цезарь жил в России. В его случае алфавит был латинский.

В его случае алфавит был латинский.

Такой шифр достаточно легко взломать, если вы профессиональный шпион или Шерлок Холмс. Но он до сих пор подходит для того, чтобы хранить свои маленькие секреты от посторонних глаз.

Вы и сами можете устроить свой маленький домашний заговор. Договоритесь о своём числе сдвига, и вы сможете оставлять друг другу шифрованные записки на холодильнике о сюрпризе на чей-нибудь день рождения, отправлять шифрованные сообщения и, может быть, если случится длинная разлука, даже писать друг другу тайные, кодированные письма!

Но вся история криптографии – это история борьбы между искусством зашифровывать послания и искусством их расшифровывать. Когда появляется новый способ закодировать сообщение, находятся те, кто пытаются этот код взломать.

Что такое «взломать код»? Это значит – придумать способ его разгадать, не зная ключа и смысла шифра. Шифр Цезаря тоже когда-то был взломан – так называемым «методом частотного анализа». Посмотрите на любой текст – гласных в нём гораздо больше, чем согласных, а «о» гораздо больше, чем, например, «я». Для каждого языка можно назвать самые часто и редко используемые буквы. Надо только найти, какой буквы больше всего в зашифрованном тексте. И скорее всего это будет зашифрованная «о», «е», «и» или «а» – самые часто встречающиеся буквы в русских словах. А как только ты знаешь, какой буквой обозначили, например, «а», ты знаешь, и на сколько «сдвинут» шифрованный алфавит, а значит, можешь расшифровать весь текст.

Для каждого языка можно назвать самые часто и редко используемые буквы. Надо только найти, какой буквы больше всего в зашифрованном тексте. И скорее всего это будет зашифрованная «о», «е», «и» или «а» – самые часто встречающиеся буквы в русских словах. А как только ты знаешь, какой буквой обозначили, например, «а», ты знаешь, и на сколько «сдвинут» шифрованный алфавит, а значит, можешь расшифровать весь текст.

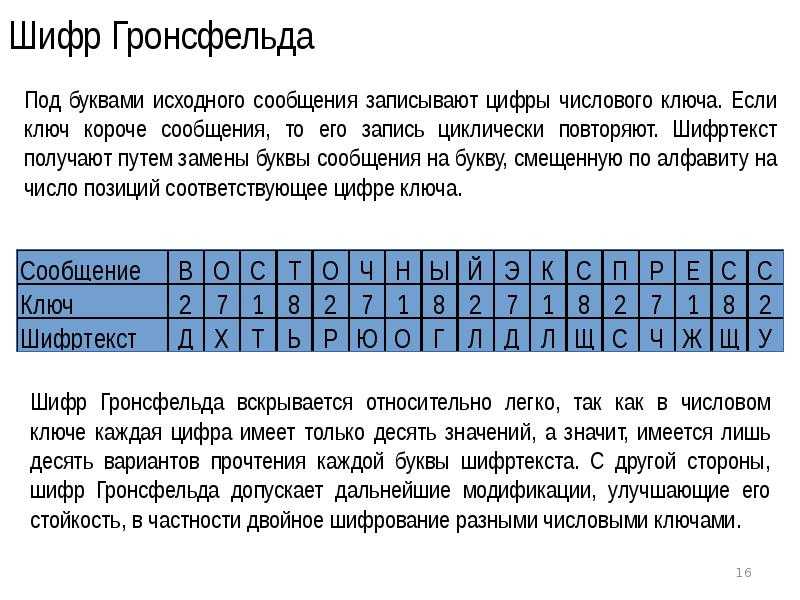

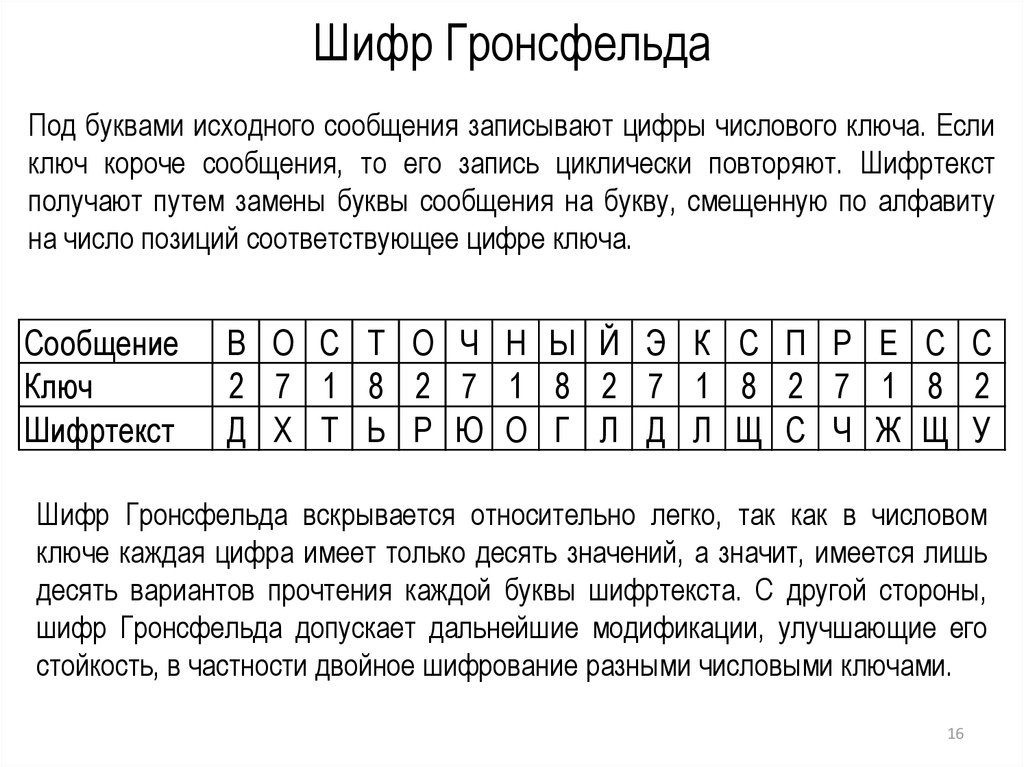

Когда разгадку кода Цезаря узнал весь мир, криптографам пришлось придумать что-нибудь помощнее. Но, как часто бывает, люди не стали изобретать что–то совсем новое, а усложнили уже имеющееся. Вместо того, чтобы шифровать все буквы по одному и тому же сдвинутому алфавиту, в тайных посланиях их стали использовать несколько. Например, первую букву шифруем по алфавиту со сдвигом 3, вторую – со сдвигом 5, третью – со сдвигом 20, четвертую – снова со сдвигом 3, пятую – со сдвигом 5, шестую – со сдвигом 20 и так далее, по кругу. Такой шифр называют полиалфавитным (то есть многоалфавитным). Попробуйте, так ваш шифр уже может разгадать только тот, кто посвящён в тайны криптографии!

Попробуйте, так ваш шифр уже может разгадать только тот, кто посвящён в тайны криптографии!

Казалось бы, злоумышленники должны были запутаться и тайны должны были навсегда остаться тайнами. Но если шифр один раз был взломан, то и любые более сложные его варианты тоже будут однажды взломаны.

Давайте представим, что кто–то зашифровал послание двумя алфавитами. Первая буква – со сдвигом 5, вторая – со сдвигом 3, третья – снова 5, четвертая снова 3 – как на табличке ниже.

Мы можем разделить все зашифрованные буквы на две группы: буквы, зашифрованные со сдвигом 5 (1, 3, 5, 7, 9, 11, 13, 15, 17, 19) и буквы, зашифрованные со сдвигом 3 (2, 4, 6, 8, 10, 12, 14, 16, 18, 20). И внутри каждой группы искать, какие буквы встретились нам чаще остальных – так же, как в шифре Цезаря, только мороки побольше.

Если шифровщик использовал три алфавита, то мы разделим буквы на три группы, если пять – то на пять. А дальше снова идет в ход тот же самый частотный анализ.

Можно задать вопрос – откуда дешифраторы знали, что алфавитов три, а не, например, пять? На самом деле они не знали. И перебирали все возможные варианты. Поэтому дешифровка занимала гораздо больше времени, но все же была возможной.

И перебирали все возможные варианты. Поэтому дешифровка занимала гораздо больше времени, но все же была возможной.

В криптографии сообщение, которое надо передать, называется «открытым текстом», а зашифрованное сообщение – «шифрованным текстом». И правило, по которому текст зашифрован, называется «ключом шифра».

Незаметно подкрался XX век. Человечество всё больше надеется на машины: поезда заменяют повозки, радио появляется почти в каждом доме, и уже встали на крыло первые самолеты. И шифровку тайных планов в конце концов тоже передают машинам.

Во время Второй мировой войны было изобретено очень много машин для шифрования сообщений, но все они опирались на идею того, что полиалфавитный шифр можно ещё больше запутать. Запутать настолько, что, хотя по идее его и можно будет разгадать, на практике это ни у кого не получится. Запутать настолько, насколько это способна сделать машина, но не способен человек. Самая известная из таких шифровальных машин – «Энигма», использовавшаяся Германией.

theromanroad.files.wordpress.com

Но, пока самой главной тайной Германии была конструкция «Энигмы», самой главной тайной её противников было то, что к середине войны все страны уже «Энигму» разгадали. Если бы об этом стало известно в самой Германии, они бы начали придумывать что-то новое, но до конца войны они верили в идеальность своей шифровальной машины, а Франция, Англия, Польша, Россия читали тайные немецкие сообщения как открытую книгу.

Всё дело в том, что польский ученый Мариан Реевский однажды подумал о том, что раз придумали машину для шифровки сообщений, то можно придумать и машину для расшифровки, и первый свой образец называл «Бомба». Не из-за «взрывного» эффекта, как можно было бы подумать, а в честь вкусного, круглого пирожного.

Потом математик Алан Тьюринг построил на его основе машину, которая полностью расшифровывала код «Энигмы», и которую, между прочим, можно считать первым прародителем наших современных компьютеров.

Самый сложный код за всю Вторую мировую придумали американцы. На каждый боевой корабль США был откомандирован… индеец. Их язык был настолько непонятен и малоизучен, звучал так странно, что дешифровщики не знали, как и подступиться, и флот США безбоязненно передавал информацию на языке индейского племени чокта.

На каждый боевой корабль США был откомандирован… индеец. Их язык был настолько непонятен и малоизучен, звучал так странно, что дешифровщики не знали, как и подступиться, и флот США безбоязненно передавал информацию на языке индейского племени чокта.

Вообще, криптография – это же не только о том, как загадать загадку, но и о том, как её разгадать. Не всегда такие загадки специально придумывают люди – иногда их подбрасывает сама история. И одной из главных загадок для криптографов долгое время была загадка древнеегипетского языка.

Никто не знал, что же значат все эти иероглифы. Что египтяне имели в виду, рисуя птиц и скарабеев. Но в один счастливый день французская армия обнаружила в Египте «Розеттский камень».

На этом камне была надпись – одна и та же, на древнегреческом, египетском буквенном (демотический текст) и египетском иероглифическом. Историки того времени хорошо знали древнегреческий, поэтому что же написано на камне они узнали быстро. Но главное, что, зная перевод, они смогли раскрыть тайны древнего египетского языка. Демотический текст был расшифрован достаточно быстро, а вот над иероглифами историки, лингвисты, математики, криптографы ломали голову долгие годы, но в конце концов всё-таки разгадали.

Демотический текст был расшифрован достаточно быстро, а вот над иероглифами историки, лингвисты, математики, криптографы ломали голову долгие годы, но в конце концов всё-таки разгадали.

И это была большая победа криптографов – победа над самим временем, которое надеялось спрятать от людей их историю.

Но среди всех этих разгаданных шифров есть три особенных. Один – это метод Диффи – Хеллмана. Если маленькое сообщение зашифровать этим методом, то, чтобы его расшифровать, надо взять все компьютеры в мире и занять их этим на много-много лет. Именно он используется сегодня в Интернете.

Второй – это квантовое шифрование. Оно, правда, ещё не совсем придумано, зато, если люди сделают квантовые компьютеры такими, как о них мечтают, то такой шифр будет знать, когда его пытаются расшифровывать .

А третий особенный шифр – это «книжный шифр». Его удивительность в том, что им просто что-то зашифровать и непросто – расшифровать. Два человека выбирают одну и ту же книгу, и каждое слово из своего письма в ней ищут и заменяют тремя цифрами: номер страницы, номер строки и номер слова в строке. Это очень просто сделать, правда? А разгадать совсем не просто: откуда шпиону знать, какую книгу вы выбрали? И самое главное, компьютеры в этом деле тоже особо не помогут. Конечно, если подключить очень много умных людей и очень много мощных компьютеров, такой шифр не устоит.

Это очень просто сделать, правда? А разгадать совсем не просто: откуда шпиону знать, какую книгу вы выбрали? И самое главное, компьютеры в этом деле тоже особо не помогут. Конечно, если подключить очень много умных людей и очень много мощных компьютеров, такой шифр не устоит.

Но есть главное правило безопасности. Её, этой безопасности, должно быть столько, чтобы зашифрованное послание не стоило тех огромных усилий, которые надо потратить на её расшифровку. То есть чтобы злодею – шпиону пришлось потратить столько сил, чтобы разгадать ваш код, сколько он не готов тратить на то, чтобы узнать ваше сообщение. И это правило работает всегда и везде, как в дружеских школьных переписках, так и в мире настоящих шпионских игр.

Криптография – это искусство загадывать и разгадывать загадки. Искусство сохранить тайны, и искусство их раскрывать. С криптографией мы учимся понимать друг друга и придумываем, как сохранить что-то важное для себя в безопасности. А чем лучше мы умеем и то и другое, тем спокойнее и деятельнее может быть наша жизнь.

Моих воспоминаний с детских лет + воображения хватило ровно на один квест: десяток заданий, которые не дублируются.

Но детям забава понравилась, они просили еще квесты и пришлось лезть в инет.

В этой статье не будет описания сценария, легенд, оформления. Но будет 13 шифров, чтобы закодировать задания к квесту.

Шифр №1. Картинка

Рисунок или фото, которое напрямую указывает место, где спрятана следующая подсказка, или намек на него: веник +розетка = пылесосУсложнение: сделайте паззл, разрезав фото на несколько частей.

Шифр 2. Чехарда.

Поменяйте в слове буквы местами: ДИВАН = НИДАВШифр 3. Греческий алфавит.

Закодируйте послание буквами греческого алфавита, а детям выдайте ключ:Шифр 4. Наоборот.

Пишете задание задом наперед:

- каждое слово:

Етищи далк доп йонсос - или все предложение, или даже абзац:

етсем морком момас в — акзаксдоп яащюуделС. итуп монрев ан ыВ

Шифр 5. Зеркально.

(когда я делала квест своим детям, то в самом начале выдала им «волшебный мешочек»: там был ключ к «греческому алфавиту», зеркало, «окошки», ручки и листы бумаги, и еще всякая ненужная всячина для запутывания. Находя очередную загадку, они должны были сами сообразить, что из мешочка поможет найти отгадку)

Шифр 6. Ребус.

Слово кодируется в картинках:

Шифр 7. Следующая буква.

Пишем слово, заменяя все буквы в нем на следующие по алфавиту (тогда Я заменяется на А, по кругу). Или предыдущие, или следующие через 5 букв:).

ШКАФ = ЩЛБХ

Шифр 8. Классика в помощь.

Я брала стихотворение (и говорила детям, какое именно) и шифр из 2х цифр: № строки № буквы в строке.

Пример:

Пушкин «Зимний вечер»

Буря мглою небо кроет,

Вихри снежные крутя;

То, как зверь, она завоет,

То заплачет, как дитя,

То по кровле обветшалой

Вдруг соломой зашумит,

То, как путник запоздалый,

К нам в окошко застучит.

21 44 36 32 82 82 44 33 12 23 82 28

прочитали, где подсказка? 🙂

Шифр 9. Темница.

В решетку 3х3 вписываете буквы:

Тогда слово ОКНО шифруется так:

Шифр 10. Лабиринт.

Моим детям такой шифр пришелся по душе, он непохож на остальные, потому что не столько для мозгов, сколько на внимание.

Итак:

на длинную нитку/веревку цепляете буквы по порядку, как они идут в слове. Затем веревку растягиваете, закручиваете и всячески запутываете между опорами (деревьями, ножками итд). Пройдя по нитке, как по лабиринту, от 1й буквы до последней, дети узнают слово-подсказку.

А представьте, если обмотать таким образом одного из взрослых гостей!

Дети читают — Следующая подсказка на дяде Васе.

И бегут ощупывать дядю Васю. Эх, если он еще и щекотки боится, то весело будет всем!

Шифр 11. Невидимые чернила.

Восковой свечкой пишете слово. Если закрасить лист акварелью, то его можно будет прочитать.(есть и другие невидимые чернила.

. молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))

. молоко, лимон, еще что-то.. Но у меня в доме оказалась только свечка:))Шифр 12. Белиберда.

Гласные буквы остаются без изменений, а согласные меняются, согласно ключу.например:

ОВЕКЬ ЩОМОЗКО

читается как — ОЧЕНЬ ХОЛОДНО, если знать ключ:

Д Л Х Н Ч

З М Щ К В

Шифр 13. Окошки.

Детям понравилось неимоверно! Они потом этими окошками весь день друг другу послания шифровали.Итак: на одном листе вырезаем окошки, столько, сколько букв в слове. Это трафарет, его прикладываем к чистому листу и «в окошках» пишем слово-подсказку. Затем трафарет убираем и на оставшемся чистом месте листа пишем много разных других ненужных букв. Прочитать шифр можно, если приложить трафарет с окошками.

Дети сначала впали в ступор, когда нашли лист, испещренный буквами. Потом крутили туда-сюда трафарет, его же нужно еще правильной стороной приложить!

Шифр 14. Карта, Билли!

Нарисуйте карту и отметьте (Х) место с кладом.Когда я делала своим квест первый раз, то решила что карта — это им очень просто, поэтому нужно ее сделать загадочней (потом выяснилось, что детям хватило бы и просто карты, чтобы запутаться и бежать в противоположном направлении).

..

..Это схема нашей улицы. Подсказки здесь — номера домов (чтоб понять, что это вообще наша улица) и хаски. Такая собака живет у соседа напротив.

Дети не сразу узнали местность, задавали мне наводящие вопросы..

Тогда в квесте участвовало 14 детей, поэтому я их обьединила в 3 команды. У них было 3 варианта этой карты и на каждом помечено свое место. В итоге, каждая команда нашла по одному слову:

«ПОКАЖИТЕ» «СКАЗКУ» «РЕПКА»

Это было следующее задание:). После него остались уморительные фото!

На 9ти летие сына не было времени выдумывать квест и я его купила на сайте MasterFuns .. На свой страх и риск, потому что описание там не очень.

Но нам с детьми понравилось, потому что:

- недорого (аналог где-то 4х долларов за комплект)

- быстро (заплатила — скачала-распечатала — на все про все минут 15-20)

- заданий много, с запасом. Ихотя мне не все загадки понравились, но там было из чего выбрать, и можно было вписать свое задание

- все оформлено в одном, монстерском, стиле и это придает празднику эффект.

Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂

Помимо самих заданий к квесту, в комплект входят: открытка, флажки, украшения для стола, приглашения гостям. И все -в монстрах! 🙂 - помимо 9ти летнего именинника и его друзей, у меня есть еще 5тилетняя дочка. Задания ей не по силам, но для нее и подружки тоже нашлось развлечение — 2 игры с монстрами, которые тоже были в наборе. Фух, в итоге — все довольны!

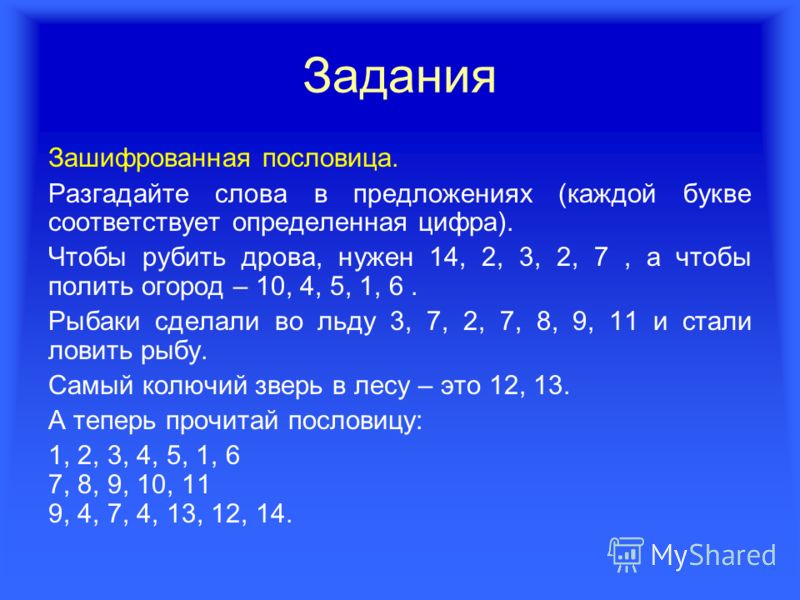

Подозреваю, что криптография появилась практически одновременно с письменностью:-). Ведь мы пишем для того, чтобы фиксировать и передавать информацию, и далеко не всегда хотим, чтобы она попала в чужие руки. Официально история криптографии началась 4 тыс. лет назад. Первым известным применением криптографии принято считать использование специальных иероглифов около 4000 лет назад в Древнем Египте. На сегодняшний день самая широкая группа шифровальщиков высокой квалификации — врачи, я думаю, что многие встречались с их таинственной письменностью:-)

Сразу хотелось бы уточнить, что код и шифр — это вовсе не синонимы. Код — это когда каждое слово в сообщении заменяется кодовым словом, символом или рисунком, в то время как шифр — это когда каждая буква в сообщении заменяется буквой или символом шифра. В каком-то смысле, китайские иероглифы — это тоже код.

Код — это когда каждое слово в сообщении заменяется кодовым словом, символом или рисунком, в то время как шифр — это когда каждая буква в сообщении заменяется буквой или символом шифра. В каком-то смысле, китайские иероглифы — это тоже код.

Скрывать послание можно не только с помощью шифра или кода, но и более экзотическими способами. Например, можно сделать татуировку на голове посланника, а потом просто подождать, пока вырастут волосы (естественно, это применялось в очень старые времена и, как правило, для этого использовались рабы).

Самые простые и старые способы шифрования — это замена букв алфавита на следующие за ними (код получил название ROT1, что означает вращение на один) или перестановка букв в словах. Более сложной модификацией ROT1 является шифр Цезаря, фактически это два круга с буквами, вращающиеся друг относительно друга. Таким образом, в русском языке можно с помощью одного приспособления создать 33 шифровальных кода. Как можно видеть по фотографии — сделать его легко и в домашних условиях:-)

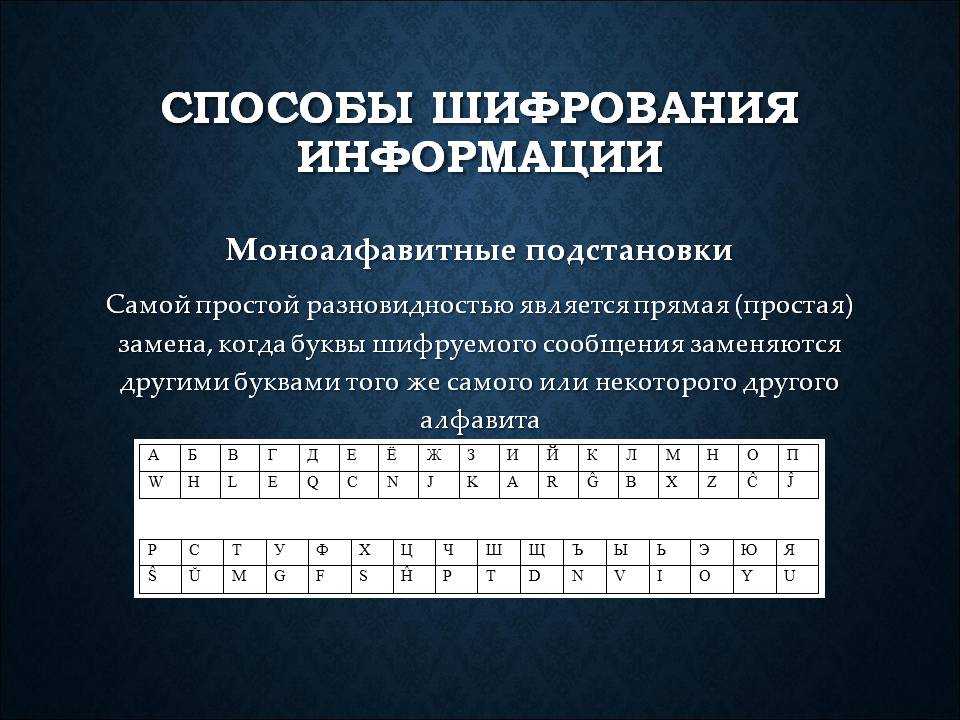

Все эти примеры относятся к моноалфавитным заменам, это означает, что одна буква заменяется на другую или на символ. Они использовались с 3 тыс. лет до н.э вплоть до X века нашей эры — это первый период криптографии. К сожалению, подобные коды легко разгадываются, так как при этом не меняется длина слов. Чтобы расшифровать, достаточно найти самые короткие слова, такие как однобуквенные союзы и предлоги, а далее вам нужно просто сопоставить увиденную букву с самими распространёнными союзами. Разгадав одни или две буквы, необходимо подставить их уже в двухбуквенные и так далее.

Они использовались с 3 тыс. лет до н.э вплоть до X века нашей эры — это первый период криптографии. К сожалению, подобные коды легко разгадываются, так как при этом не меняется длина слов. Чтобы расшифровать, достаточно найти самые короткие слова, такие как однобуквенные союзы и предлоги, а далее вам нужно просто сопоставить увиденную букву с самими распространёнными союзами. Разгадав одни или две буквы, необходимо подставить их уже в двухбуквенные и так далее.

Другой способ — посчитать встречаемость разных букв и сопоставить с частотой в нашем языке (но для этого нужны дополнительные данные, поэтому я предпочитаю первый вариант) — этот подход называется частотный анализ и для каждого из языков получается своя собственная картинка. Как часто используются буквы русского и английского алфавитов можно увидеть на этих рисунках.

Русский:

Английский:

Конечно, есть программы, которые позволяют это сделать с зашифрованным посланием за доли секунд, но иногда приятно попотеть над этой задачкой самому. Собственно в школьные годы, мы развлекались тем, что присылали друг другу тексты, сохраненные в другой кодировке MS Word, чтобы потом их раскодировать — просто для развлечения.

Собственно в школьные годы, мы развлекались тем, что присылали друг другу тексты, сохраненные в другой кодировке MS Word, чтобы потом их раскодировать — просто для развлечения.

Один из самых известных моноалфавитных шифров — это Азбука Морзе, правда, он используется не для кодировки, а для упрощения передачи данных.

Второй период криптографии начался в XI веке на Ближнем Востоке и достиг Европы лишь в XV веке. Он характеризуется полиалфавитными шифрами. Суть полиалфавитных шифров сводится к последовательному использованию моноалфавитных. Например, у вас есть 5 моноалфавитных шифров, первую букву вы кодируется первым шифров, вторую вторым и так далее, когда шифры заканчиваются нужно начинать с начала. Самое большое их преимущество — они не поддаются частотному анализу как моноалфавитные шифры. Сложность расшифровки заключается в определении количества моноалфавитных шифров, как только вы знаете их количество, достаточно выделить все буквы, относящиеся к одному шифру, и пременить алгоритмы для расшифровки моноалфавитных. Современные компьютеры перебирают такие комбинации очень быстро, поэтому для сокрытия очень важной информации они не подходят.

Современные компьютеры перебирают такие комбинации очень быстро, поэтому для сокрытия очень важной информации они не подходят.

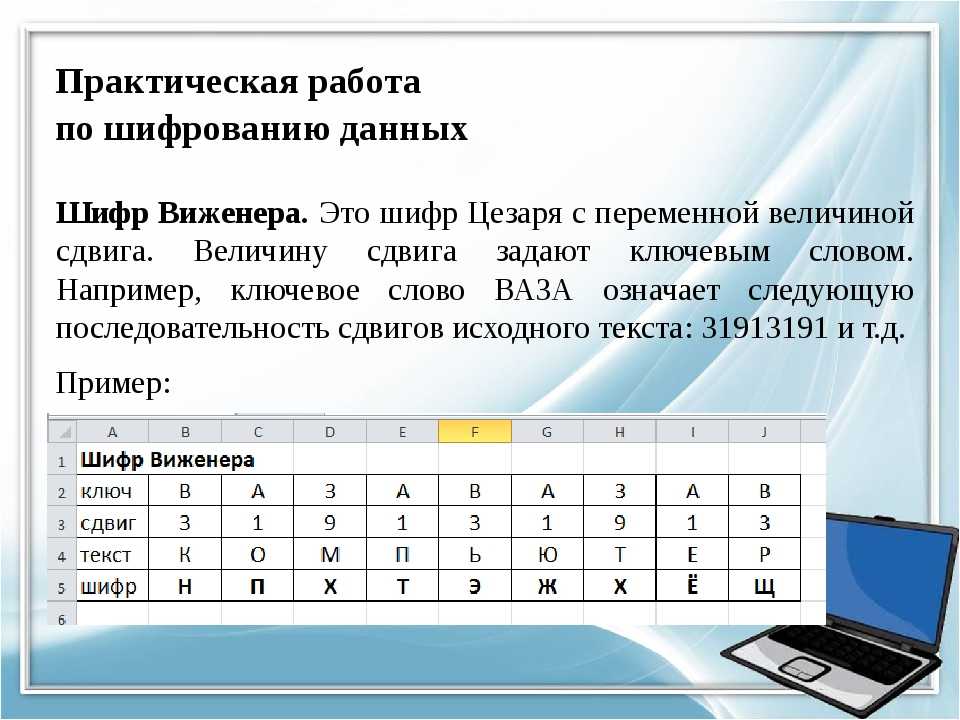

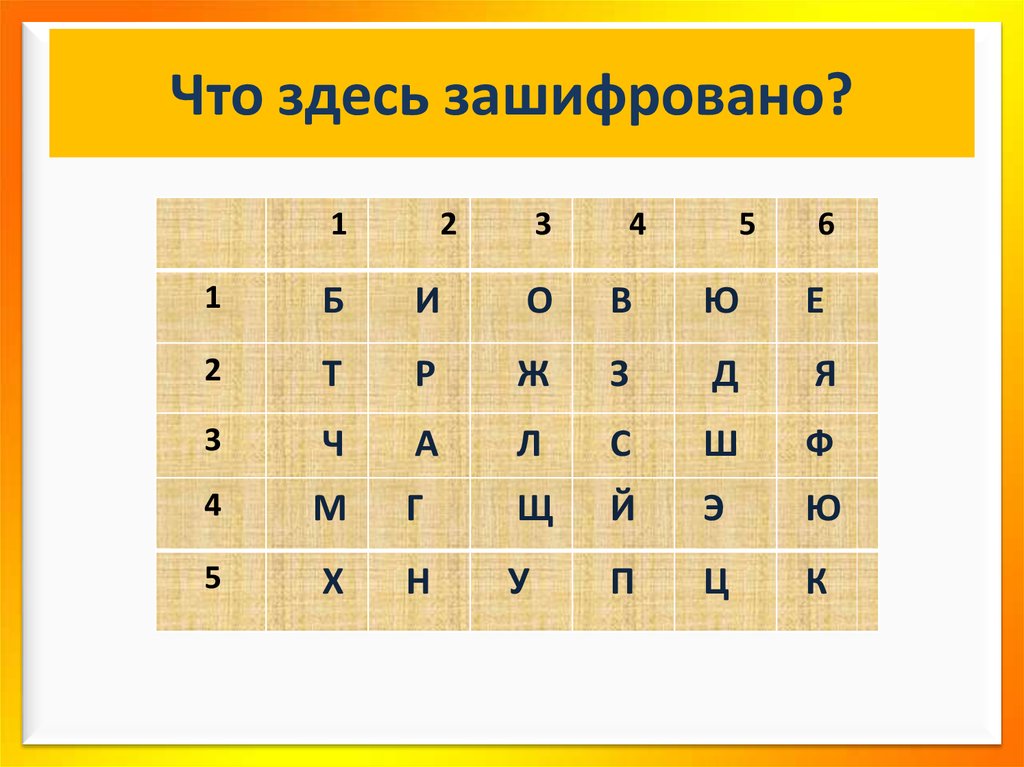

Классический пример такого шифра — шифр Виженера . Для создания сообщения нужно иметь таблицу с набором из классических шифром со сдвигом по алфавиту и словом-ключом:

Под текстом необходимо написать слово-ключ, повторяя его пока количество букв не станет равно количеству в тексте.

Предположим, что слово-ключ — это SUMMER, а мы хотим зашифровать слово WELCOME.

Теперь, чтобы определить первую букву, нужно найти в моноалфавитном шифре S (строка матрицы S), найти букву W (столбец W), это будет О.

Есть еще один известный пример полиалфавитного шифра: шифр Плейфера , который был изобретен Чарльзом Уитстоном, но носит название Лорда Плейфера, который внедрил его в Государственные Службы Великобритании. Метод простой, хотя немного запутанный. Попробую объяснить по пунктам сразу с примером:

Для каждого языка вы составляете матрицу из букв — смысл в том, чтобы в матрице были все буквы алфавита. Поэтому для английского алфавита подходит матрица 5×5, а для русского — 8×4.

Поэтому для английского алфавита подходит матрица 5×5, а для русского — 8×4.

Вот наша пустая матрица:

Для составления используется кодовая фраза или слова. Она записывается в матрицу по заранее обговоренному правилу: например по спирали (повторяющиеся буквы не записываются). Далее в пустые ячейки вписываются еще неиспользованные буквы алфавита по порядку.

Для примера мы выберем фразу «Сейчас лето и мы купаемся каждый день». И заполним ячейки по порядку: сейча с л ето и мы куп аемся каж дый д ень

И дописываем остальные буквы алфавита (БВГЗРФХЦШЩЭЮЯ) тоже по порядку:

Наша матрица готова.

Выбираем фразу, которую хотим зашифровать и разбиваем ее на пары букв. Если остается непарная буква, то к ней добавляется выбранный символ (для английского алфавита это X, так что остановимся на этом же для нашего примера)

Возьмем фразу «Солнечный день» и разобьем на пары: СО-ЛН-ЕЧ-НЫ-ЙД-ЕН-ЬХ

Берем первую пару и строим прямоугольник в нашей матрице с углами в этих буквах, далее заменяем их на буквы в других углах этого прямоугольника (один угол заменяется на другой в этой же строке). Продолжаем делать это для остальных пар.

Продолжаем делать это для остальных пар.

Если буквы находятся в одной строке, то они заменяются на соседние справа. Если буква последняя в строке, то берем первую в следующей строке. Для пары СО, так как они в одной строчке, заменой будет ЕИ.

Для пары ЛН по правилу прямоугольника заменяем на ЕГ.

Если пара в одном столбце, то заменяем на буквы в этом же столбце, но ниже на одну. Продолжая замены, мы получаем закодированное послание: ЕИ-ЕГ-ЙА-ЬМ-СЬ-МХ-НЦ

В крайне упрощенном представлении машина Энигма представляет собой набор роторов (каждый ротор — это моноалфавитный шифр), соседние роторы при соединении замыкали электрическую цепь. При последовательном соединении нескольких роторов от образованной электрической цепи загоралась лампочка с зашифрованной буквой. При большом использовании роторов вариантов комбинации последовательности моноалфавитных замен становится очень много, что и делало этот шифр в те времена крайне эффективным. Причем комбинации роторов могут ежедневно меняться, что дополнительно усложняет работу криптографам. Общее число возможных комбинаций составляло порядка 2*10 145 , для сравнения, звезд в нашей галактике Млечный Путь, если не ошибась, всего около 2*10 11 .

Общее число возможных комбинаций составляло порядка 2*10 145 , для сравнения, звезд в нашей галактике Млечный Путь, если не ошибась, всего около 2*10 11 .

Коммерческое производство машин Энигма началось еще в 20-е годы прошлого века. Немецкий военно-морской флот первым начал использовать их в передачи данных, однако, внося целый ряд модификаций для увеличения безопасности. Другие страны также использовали их, но, как правило, коммерческие образцы.

До 70-х годов прошлого века криптография, не смотря на постоянные усложнения, была еще классическим шифрованием с целью скрыть информацию от чужих глаз. Современная же криптография скорее является разделом математики и информатики, чем лингвистики. Мы сейчас широко применяем результаты этой новой дисциплины в электронном бумагобороте и электронных подписях, теперь это не только прерогатива государства, но и часть бизнеса и частной жизни. С помощью методов шифрования становится возможным, например, проверить подлинность сообщения или её адресата.

Но работа криптографов сводится не только к шпионским играм, есть, на мой взгляд, еще более романтическая составляющая — дешифровка древних и вымерших языков. Тут, конечно, нельзя не упомянуть «Розеттский Камень » (Rosetta Stone).

Он был найден в самом конце XVIII века в Египте, его огромная научная ценность была в том, что на нем красовались 3 идентичные надписи на трех языках: две из которых — это разные письменности древнеегипетского языка, а одна — на древнегреческом, который был хорошо известен на тот момент. Благодаря этой табличке удалось начать расшифровку древнеегипетских иероглифов. К сожалению, ни одна из трех надписей не является полной из-за повреждений камня, что, я предполагаю, усложнило работу криптографов‑лингвистов, но при этом сделала ее и интереснее.

У криптографии даже есть свои памятники — это статую Криптос , у офиса ЦРУ в США. Она представляет собой 4 страницы с 4 зашифрованными посланиями, которые сделал американский художник Джеймс Санборн. На сегодняшний момент расшифрованы только 3 из 4 посланий.

На сегодняшний момент расшифрованы только 3 из 4 посланий.

И конечно, как и любая наука, криптография не обошлась без великих тайн.

Об одной из них я уже писала — это , который оказался на столько крепким орешком, что большинство ученых криптографов уже было сошлось во мнение, что текст абсолютно бессмысленный, однако в этом году был совершен , о котором я также писала не так давно.

Еще один интересный пример загадочной книги — Codex Seraphinianus (Кодекс Серафини).

Хотя в отличие от Манускрипта Войнича известно, что это творение итальянского архитектора Луиджи Серафини, в котором он изображает таинственный мир, однако, немногочисленный текст этого кодекса до сих пор не расшифрован.

Таким образом, не смотря на помощь суперкомпьютеров, способных за доли секунды обсчитывать сложнейшие алгоритмы дешифровки, в этом деле без креативного подхода все еще не обойтись. Криптография до сих пор не утратила свой благородный налет романтичности.

И, конечно, благодарность magnolia1985 за интересную тему для поста:-)

Вам предстоит организовать праздник для детей , или Вы хотите порадовать ребенка неожиданным подарком, или к Вам в гости придут друзья с детьми и хочется их занять чем-то интересным? Устроить детям квест будет лучшим решением, ведь все дети обожают приключения и поиски. Мы поделимся, с чего начать, чтобы сделать для детей квест дома, который можно адаптировать и под кафе, дачу, двор и т.д.

Мы поделимся, с чего начать, чтобы сделать для детей квест дома, который можно адаптировать и под кафе, дачу, двор и т.д.

Устроить квест для детей дома — отличное решение, ведь все дети обожают приключения и поиски. Мы поделимся, с чего начать, чтобы сделать такой квест, чтобы ваши дети и их друзья еще долго его обсуждали и вспоминали как яркое событие. К тому же, такой квест можно легко провести как дома, так и в кафе, на даче, во дворе и т.д.

5 секретов, как подготовить квест без ошибок и неожиданностей

Подборка самых популярных тем для детского праздника

3 урока волшебства от Гарри Поттера

Почему большинство домашних квестов оканчиваются провалом

Топ 10 лучших шифров для детских квестов

Итак, вы решили сделать квест сами. Включайте воображение по полной программе и запаситесь терпением!

Важно: подготовить квест лучше тогда, когда детей нет дома, иначе сюрприз не получится.

Первый шаг – определите задачу квеста (что ждет в финале):

- раскрыть преступление

- найти сокровище

- спасти принцессу от страшного дракона

- спасти праздничный торт от захвата монстров

- любой сюжет любимых сказок/мультфильмов

Иногда желаемый финал может навести на идею сюжета.

В конце нужен приз (сокровище, торт, подарок, желанная игрушка или угощение) Это не обязательно должно быть что-то большое и ценное. Если это просто веселый квест для ребенка в домашних условиях, то конфеты, настольная игра, паззл или книга будут отличным вариантом.

Шаг второй – выберите, каким образом ребенок будет двигаться от подсказки к подсказке. Здесь возможны варианты:

- Передаем ребенку загадочное письмо или часть карты, которые нашли под дверью / в шкафу

- ребенок получает сообщение с заданием на мобильный от неизвестного адресата

- Вы перевоплощаетесь в волшебника / ведьму / пирата/ добрую фею /любимого персонажа и даёте ребенку задания, за выполнение которых он получает подсказку, куда следовать дальше или части карты /заклинания, собрав которые он найдет сокровища.

Очень важно правильно определить тему для квеста. Если у вашего ребенка нет любимого героя, вот список популярных тем, которые чаще всего нравятся детям:

- Пираты (поиск сокровищ)

- Секретные агенты

- Супергерои (для мальчиков)

- Феи, принцессы (для девочек)

- Ковбои, индейцы

- Волшебники, маги, чародеи

- Детективы

- Герои сказок (для дошколят, обычно используется сюжет перепутанных героев, которых нужно вернуть обратно в их сказки)

- Динозавры

- Научные разработки (ученые, изобретатели)

Задания могут быть такими:

- расшифровывать послания и коды

- отгадать головоломки, ребусы, загадки;

- спеть песню, изобразить радость/испуг/ показать, что значит верные друзья, вспомнить какие-то радостные моменты жизни, сделать фотографии с веселым реквизитом (усы, очки, шляпы и т.

п.)

п.) - раскрасить нужные буквы, цифры

Наиболее простой способ проведения квеста — это разложить в разных комнатах небольшие записки с подсказками. В каждой записке нужно отгадать место, где искать следующую подсказку, а в конце (после 9-12 испытаний) дети находят клад (подарок, ключ, торт и т.д. в зависимости от сюжета).

Какой бы вариант сюжета Вы ни выбрали, начать нужно с определения 7-9 мест в квартире, где было бы весело и безопасно найти записки с подсказками. Это может быть что угодно: книга, шкатулка, ящик с игрушками, стиральная машинка, морозилка (можно заморозить фрагмент карты), балкон, игрушка, подсказку можно отыскать под ковром, под стулом, в шкафу и т.п. Не используйте пылесос, горшки с землей, коврик перед входной дверью, корзину для белья и другие потенциально грязные предметы, искать подсказку в которых игроку будет неприятно.

Также не прячьте подсказки с внешней стороны окна, за габаритными вещами, которые могут упасть на ребенка, внутри включенного электрического прибора.

Важно, чтобы ребенок не нашел подсказку раньше времени, например, отправившись мыть руки. А уж сами сокровища нужно спрятать так, чтобы их вообще было невозможно найти, не собрав предварительно все подсказки.

Определили места, теперь пронумеруйте их так, чтобы ребёнок передвигался от точки к точке, каждый раз меняя комнату или на достаточном расстоянии друг от друга.

Например, после того, как он найдёт подсказку в пианино в гостиной, дальше ему надо отправляться к холодильнику в кухне или цветочному горшку в спальне, а уже после этого – в прихожую. Нашли подсказку в комоде или коробке с игрушками, бежим к почтовому ящику или ключнице, а оттуда на балкон.

Если с этим закончили, у вас готов план. Теперь снова есть два пути.

Добавьте сложные задания.

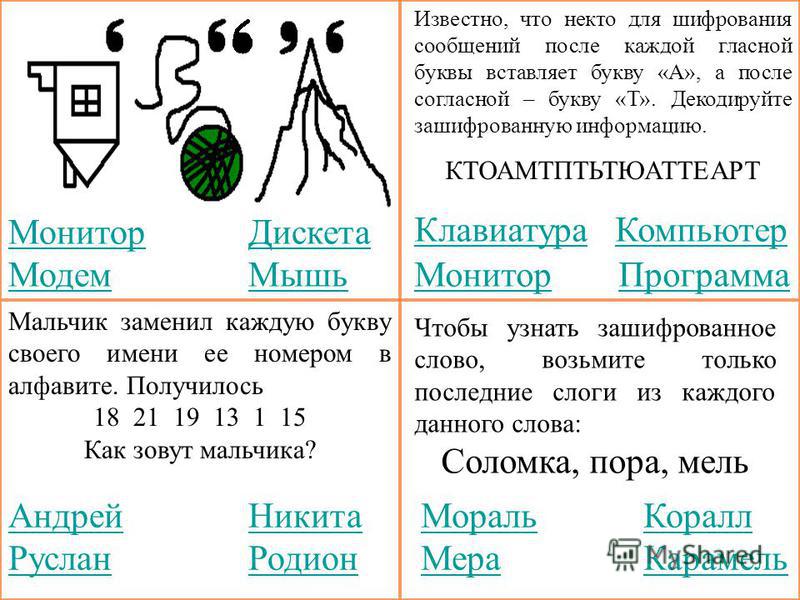

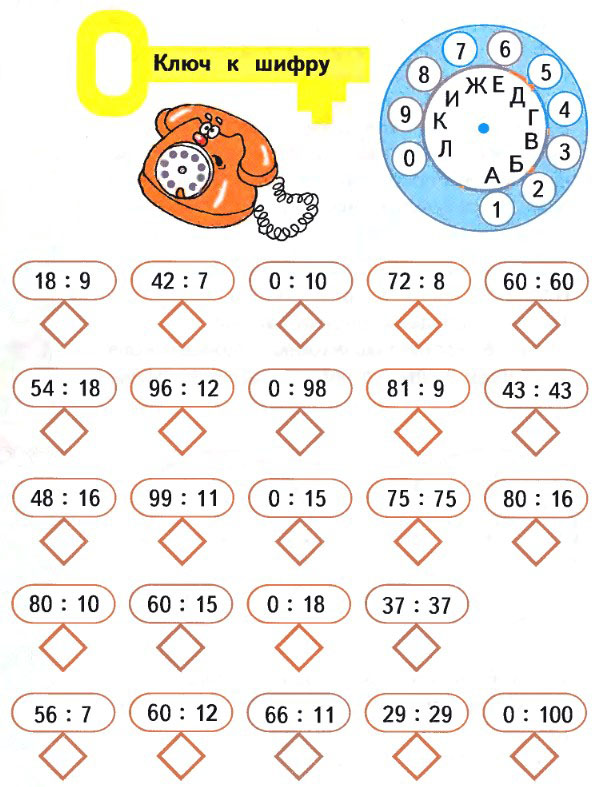

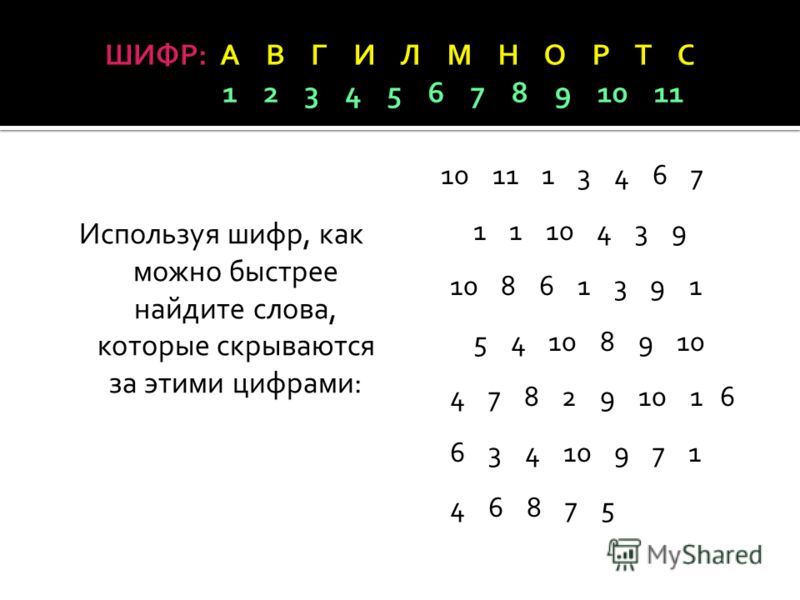

Шифры. Мы могли бы написать о них отдельную книгу, сегодня поделимся универсальными:

Шифр «окошки» (довольно сложный, для детей от 9 лет)

В решетку 3х3 вписываете буквы:

Тогда слово БАНЯ шифруется так:

Письмо наоборот.

Пишете задание задом наперед:

- каждое слово:

- или все предложение, или даже абзац:

Етищи далк доп йонсос

етсем морком момас в — акзаксдоп яащюуделС. итуп монрев ан ыВ

Зеркально.

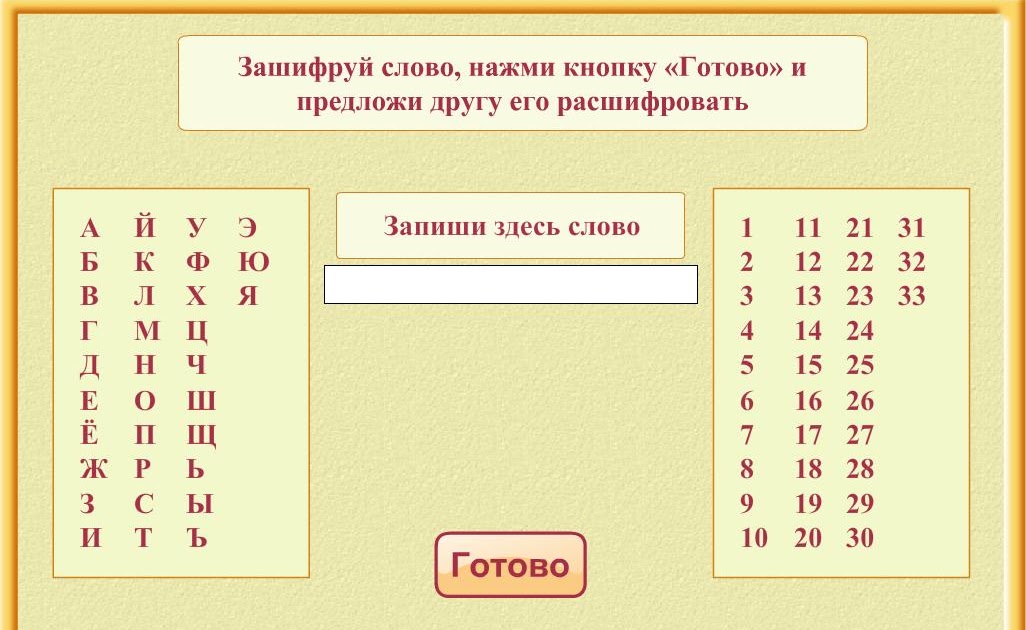

Символ- буква

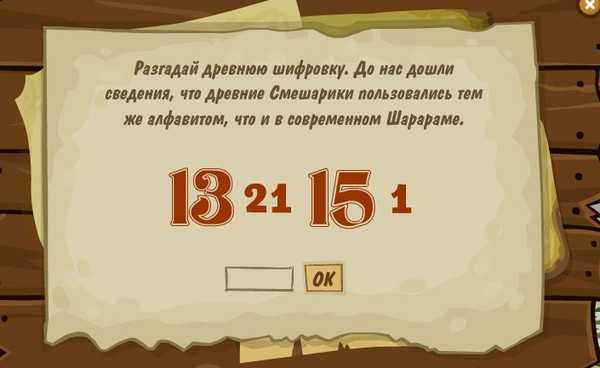

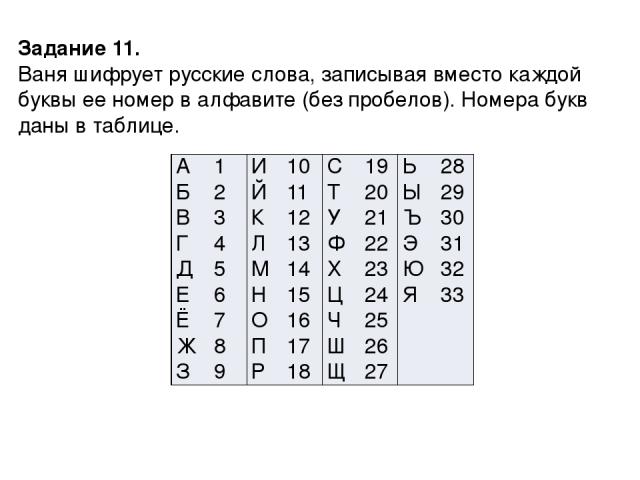

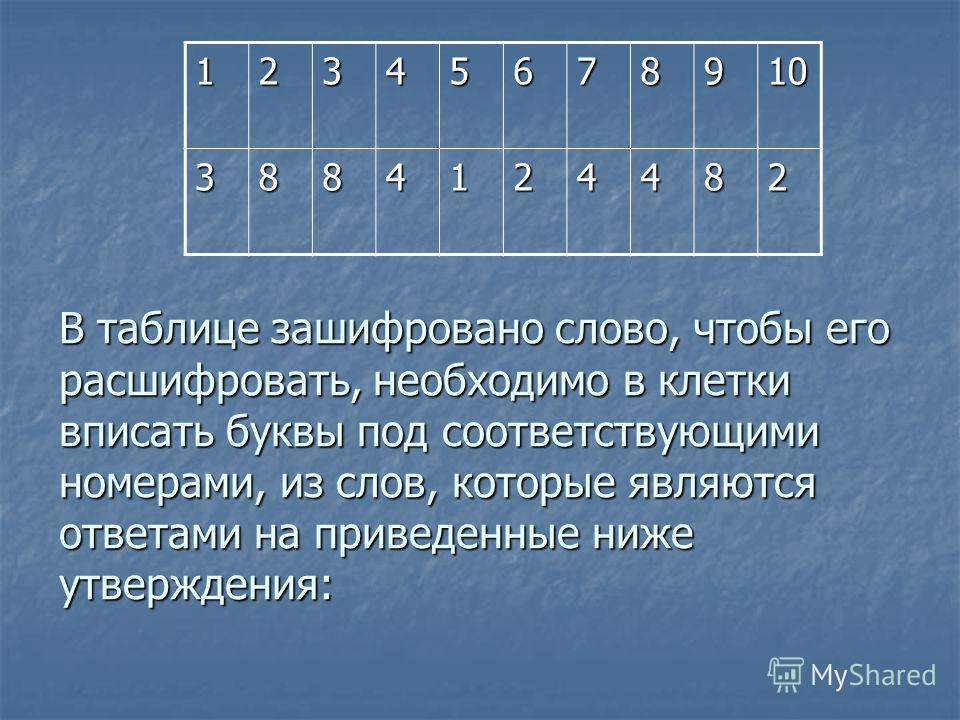

Вместо буквы – номер в алфавите. Например, 2, 1, 13, 12, 16, 15 (Балкон)

Паззл! Дети чаще всего любят паззлы. Это может быть распечатанная на принтере картинка, разрезанная на 9-10 частей (можно и на 3 или 30, зависит от возраста ребенка), на которой изображено следующее место или на обороте которой написана следующая подсказка

Пропуск гласных

Можно написать текст без гласных (а, о, у).

Для примера привожу такое предложение: «Подсказка ждет вас в самом темном месте». Шифрованный текст получится таким: » Пдскзк ждт вс в смм тмнм мст».

Белые пятна

Запутать игроков можно, переставив пробелы между словами, расположив их неправильно.

Например, простая фраза «Отойдите на пять шагов вперед от дивана, повернитесь направо и сделайте еще три больших шага» превращается в «О той дите Напя тьша гов в пе редотди вана по верни тесьна пра воис дела йтееще трибо Льши хша га».

Не каждый взрослый заметит подвох. Детям обычно нравится, когда абракадабра волшебным образом превращается в понятный текст.

Азбука Морзе

Отлично подойдет для квеста про секретных агентов или детективов

В этой азбуке каждая буква алфавита имеют свой код, состоящий из точек и тире. Так, A — это « –», Я — « – –», и т.д.

Можно разрезать саму азбуку на несколько частей, чтобы еще усложнить.

Шифр Цезаря

Этот шифр подойдет для игроков от 11 лет и предполагает либо вашу помощь, либо то, что ребята знакомы с какими-то шифрами.

В этом шифре используется сдвиг по алфавиту на определенное количество знаков (чаще 3, но можно и 1).

Например, фразу «Вы уже близки, ищите под кроватью» шифруем так (сдвиг на 3 буквы)

Ею цйз долкнл, льлхз тсж нусегхяб.

Для удобства в сети есть много онлайн-калькуляторов, которые зашифруют любой ваш текст.

Невидимые чернила: домашним аналогом УФ ручки могут быть надписи молоком или лимонным соком, которые проявляются при нагревании (свеча, утюг).

Нам больше нравятся послания крепким содовым раствором, можно нарисовать подсказку восковым мелком (или парафиновой свечой) и положить краски, дети закрасят и картинка (или надпись) проявится.

Нам больше нравятся послания крепким содовым раствором, можно нарисовать подсказку восковым мелком (или парафиновой свечой) и положить краски, дети закрасят и картинка (или надпись) проявится.Разделите слово на слоги и положите маленькие записочки в макароны или нарежьте трубочки для коктейлей и вставьте записки туда, пусть некоторые будут пустыми. Детям понравится!

Используйте ребусы:

Здесь зашифровано слово «шкатулка»

Включайте в игру ключи и замки. Пусть ребенок с каждой запиской находит ключик и собирает их, но только последний поможет ему открыть сундук с сокровищами.

Используйте фразы из книг как подсказки: например, ребенок нашел шифр с названием любимой книги и страницы, строчки сверху и слова в ней. Там может быть зашифровано следующее место, а может, это будет фраза-пароль для прохода в страну снов. Например, ребенок нашел строчку из «Маленького принца» «Зорко одно лишь сердце», произнес ее и получил ключ.

Помогайте ребенку, направляйте его, но не делайте за него, не лишайте его радости от победы!

Ну а если вы выбрали вариант с перевоплощением в пирата/фею/Снегурочку?

Обдумайте, что именно соберёт в итоге ваш малыш, если выполнит все задания вашего персонажа?

Карту или заклинание, ключ или пароль?

Рисуйте карту, неважно, как у вас с рисованием, пусть она будет простая. Для антуража можно сделать ее на крафт-бумаге и обжечь с разных сторон.

Для антуража можно сделать ее на крафт-бумаге и обжечь с разных сторон.

Разрезайте готовую карту таким образом, что ни один из кусков, кроме последнего, не давали готового ответа, где искать сокровища (как паззл)

Хорошая идея – проверка ребенка, достоин ли он называться пиратом, звездным воином, секретным агентом или принцессой. Чтобы доказать это, ребята будут проходить испытания.

Любой квест можно оформить тематически, если ваш ребенок любитель Гарри Поттера, Анны и Эльзы или звездных воинов.

Ну а если Вы готовы еще потрудиться для создания детского приключения, можно сделать домашний лабиринт, повесить колокольчики (бубенчики) и занять детей на весь вечер

Фантазируйте, пробуйте, подарите ребенку приключение.

А если Вы хотите доверить Ваш праздник профессионалам и подарить ребенку незабываемое приключение с опытными ведущими, необычным реквизитом, интересными костюмами и небанальными сценариями, обращайтесь к нам, мы устроим праздник в стиле квест там, где Вы захотите.

Квест для детей 5, 6, 7 лет дома самостоятельно. Примеры заданий для проведения квеста.

Детям 5-7 лет уже не интересно быть простыми наблюдателями. Они любят принимать активное участие в играх, соревнованиях и конкурсах. Особенно им нравятся увлекательные квесты, где можно проявить свою внимательность, сообразительность и ловкость. Квест-игры это поиск записок, которые спрятаны по дому, дачному участку, детской площадке или в любом другом месте. Чтобы отыскать очередную карточку, нужно разгадать загадку. В финале участники находят подарки. Как сделать квест для детей 5-7 лет своими руками, читайте в нашей статье.

Аудио-версия статьи «КАК СДЕЛАТЬ КВЕСТ ДЛЯ ДЕТЕЙ 5-7 ЛЕТ САМОСТОЯТЕЛЬНО» Тег audio не поддерживается вашим браузером. Скачать. КАК СДЕЛАТЬ КВЕСТ ДЛЯ ДЕТЕЙ 5-7 ЛЕТ САМОСТОЯТЕЛЬНО

Содержание

Подготовка к квесту

Задания

- Ребус

- Составляем отгадку по первым буквам в словах

- Кроссворд

- Зеркальное отражение

- Таблица с буквами

- Загадка

- Описание предмета

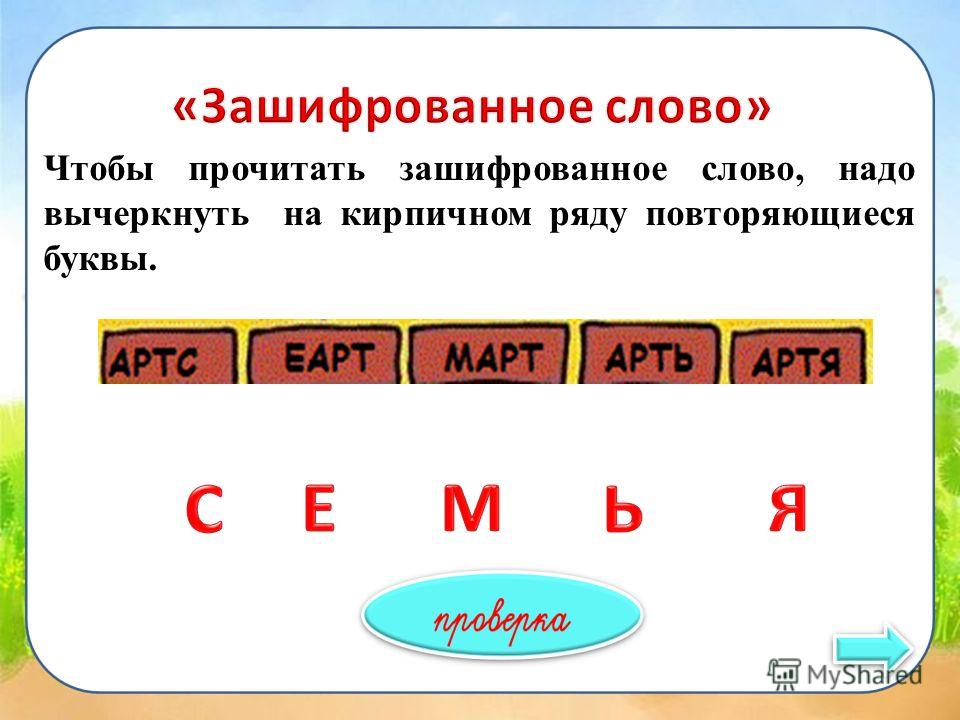

- Шифровка

- Буквы в шарах

Купить готовый квест для детей

Квесты по поиску подарка подойдут для празднования дня рождения, семейного праздника, тематического вечера или проведения выходного дня. Организовать и провести игру можно самостоятельно, без привлечения аниматоров и сложного реквизита. Продумайте места, куда будете прятать записки. Выберите подходящие задания и оформите их в виде карточек. По желанию можно подобрать тему и создать небольшой сценарий. Чтобы ребята окунулись в нужную атмосферу, используйте соответствующий реквизит, украсьте место проведения игры, подготовьте медали. Расскажем обо всём подробнее.

Организовать и провести игру можно самостоятельно, без привлечения аниматоров и сложного реквизита. Продумайте места, куда будете прятать записки. Выберите подходящие задания и оформите их в виде карточек. По желанию можно подобрать тему и создать небольшой сценарий. Чтобы ребята окунулись в нужную атмосферу, используйте соответствующий реквизит, украсьте место проведения игры, подготовьте медали. Расскажем обо всём подробнее.

Подготовка к квесту

Перед тем, как сделать квест своими руками определитесь, сколько будет игроков и какого возраста. Если участники квеста только учатся читать и писать, то решать головоломки самостоятельно им будет сложно – им точно потребуется помощь взрослых. Старшие помощники при необходимости будут читать задания и подсказывать юным сыщикам.

Решите, где будет проходить мероприятие. Если в доме, то советуем убрать все лишние и хрупкие вещи. На улице желательно огородить площадь верёвкой или отметить её мелом на асфальте.

Подумайте, где вы можете спрятать записки? От этого и отталкивайтесь, когда будете составлять задания. Ведь ответ на головоломку – это и будет тайник.

Ведь ответ на головоломку – это и будет тайник.

Обратите внимание, чтобы ребята самостоятельно смогли дотянуться до карточек.

Не оставляйте записки на видных местах, так детям будет слишком легко их икать, и интерес к игре быстро пропадёт. Если игра будет проходить на улице, следите, чтобы случайные прохожие не наткнулись на тайники.

Может оказаться так, что некоторые карточки будут рядом друг с другом. Например, одна записка спрятана в кастрюле, а вторая – в духовке. В этом случае, нужную карточку оставьте, а другую положите на место чуть позже. Так вы избежите ситуации, когда ребёнок найдёт не ту подсказку.

Решите, где будете прятать сюрпризы. Учтите, что в финале квеста подарки должны быть предусмотрены для всех участников, иначе обид и расстройств не избежать. Можно вручить детям значки, медали, брелоки, шоколадные медали, лизуны, раскраски, воздушные шарики, фонарики и другие сюрпризы.

Выберите тип проведения квеста. Он может быть нескольких видов:

1. Линейный. Когда все записки идут друг за другом. Первая указывает участникам, где искать вторую, вторая – где третью и так далее. Последняя карточка приводит игроков к долгожданным сюрпризам. Такой вид квеста универсальный, подходит для детей любого возраста.

Линейный. Когда все записки идут друг за другом. Первая указывает участникам, где искать вторую, вторая – где третью и так далее. Последняя карточка приводит игроков к долгожданным сюрпризам. Такой вид квеста универсальный, подходит для детей любого возраста.

2. Собирательный. Суть такого квеста в том, что вместе с каждой запиской ребята находят кусочек пазла или букву. В конце нужно собрать картинку или текст, из которых будет понятно, где искать сокровища. Узнать тайну можно будет, выполнив все задания.

3. Шифровка. Записку с указанием места, где спрятаны подарки, ребята получают ещё вместе с первым письмом. Но загвоздка в том, что текст зашифрован. Чтобы его разгадать, нужен ключ к шифру. Для этого участники ищут записки, решают задания и получают отгадки одну за другой.

4. Квест с замком. Для этой игры приготовьте простой замок с ключом или кодовый. Принцип такого квеста похож на шифровку. Только ребята получают не записку, а сразу подарки, но в сундуке, запертом на замок. Возможно даже и не на один. Получить код или ключ можно, решив все карточки.

Возможно даже и не на один. Получить код или ключ можно, решив все карточки.

На этапе подготовки сделайте приглашения на праздник. Начать квест можно, вручив детям письмо или положив его на видное место, чтобы ребята сами нашли послание. В нём опишите правила игры, можно самостоятельно придумать сюжет или взять историю по мотивам книг и мультфильмов.

Это может быть «Волшебник изумрудного города», «Приключения Незнайки», «Карлсон», «Снежная королева» и так далее. В 5-7 лет ребята часто интересуются конкретной темой, например, динозаврами, супергероями или феями.

Возьмите любимую тему ребёнка за основу. Палеонтологи – вести раскопки загадочного объекта. Космонавты – отправиться в путешествие к далёким планетам и исследовать Вселенную. Жители Изумрудного города – помочь Гудвину одолеть крылатых обезьян. Детективы могут расследовать дело о пропаже подарков на дне рождении.

Оформите в соответствии с выбранной темой карточки, украсьте место проведения квеста, приготовьте реквизит. Подойдут воздушные шары, растяжки, плакаты, тарелки и стаканы с любимыми героями. Можно оформить тематический уголок, где будут представлены рисунки, поделки и информация по теме.

Подойдут воздушные шары, растяжки, плакаты, тарелки и стаканы с любимыми героями. Можно оформить тематический уголок, где будут представлены рисунки, поделки и информация по теме.

Отдельно сделайте фотозону. Как здорово рассматривать фотографии с праздника спустя месяцы и годы.

Какой выбрать реквизит? Детективам понадобятся очки, шляпы, газеты, лупа. Рыцарям – щит, меч и доспехи. Фей нельзя представить без крыльев, волшебных палочек и нарядных платьев. Супергероям возьмите плащи и маски.

В письме дайте участникам первое задание. Что подойдёт для ребят 5-7 лет, разберём дальше.

Задания

Головоломки для детей 5-7 лет можно придумать самостоятельно или выбрать подходящие из развивающих книжек, детских журналов, учебников.

Также в продаже есть готовые карточки, которые нетрудно адаптировать под квест. Это могут быть задания с картинками, логические, буквенные, графические или текстовые задачи, шифровки.

Обратите внимание, что ещё не все дети в возрасте 5-7 лет умеют читать, поэтому при необходимости помогите им сами, либо отправьте старших братьев или сестёр, которые будут сопровождать детей в игре. Приведём в пример несколько головоломок.

Приведём в пример несколько головоломок.

Если ребята впервые принимают участие в квесте или им сложно сориентироваться в некоторых заданиях ниже, предлагаем взять задачи из статьи «Как сделать квест для детей 3-5 лет самостоятельно».

Придумайте место, куда вы хотите спрятать следующую подсказку, например, под лампу. Теперь зашифруйте это слово в виде ребуса. В интернете можно найти специальные сайты для их составления, либо придумать самостоятельно.

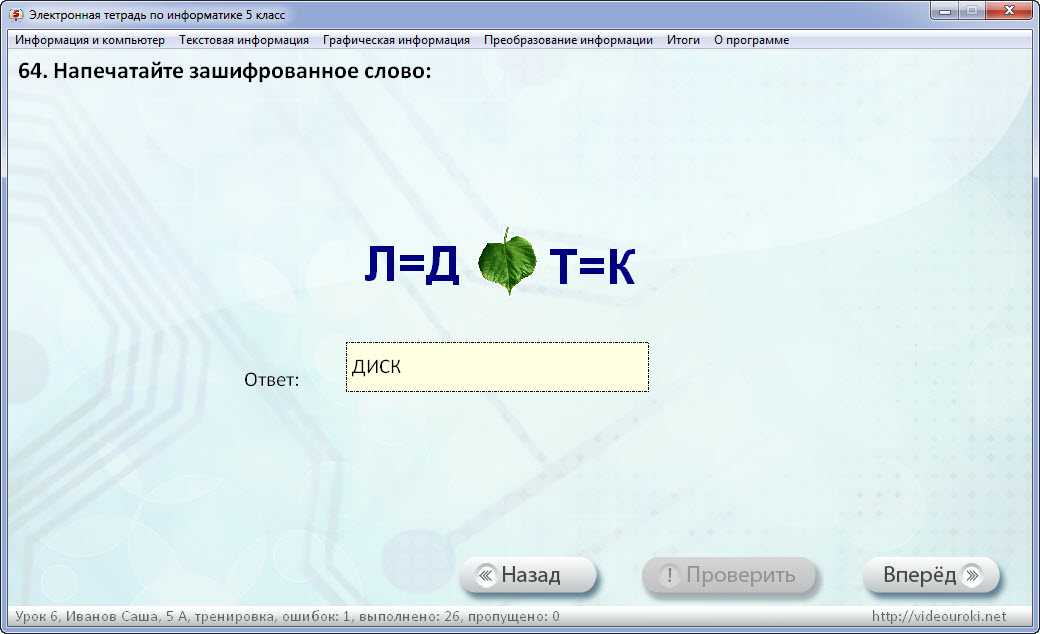

Напомним, что запятые перед или после картинки означают, что необходимо вычеркнуть определённое количество букв в начале или конце слова. Если вам нужно заменить букву в слове, например, «Ш» на «Т», то поставьте между ними знак равенства «Ш=Т». Чтобы убрать лишнюю букву, зачеркните её. Пример: «К». Для детей 5-7 лет этих условий будет достаточно. Более сложные ребусы могут оказаться им не под силу.

Составляем отгадку по первым буквам в словах

Делаем следующую подсказку. Мы зашифровали слово «Рюкзак». Взяли каждую букву слова и придумали на неё новые слова, затем нарисовали картинки.

Задача ребёнка – сообразить, что нарисовано, а потом вписать первую букву слова в окошко. То слово, которое образовалось в итоге и есть место, где следует искать очередную карточку.

Кроссворд

Ещё одно задание, которое подойдёт для ребят 5-7 лет – кроссворд. Вопросы можно составлять в виде картинок или текстом.

На примере ниже мы нарисовали человека. Ребёнку нужно вписать его части тела в соответствующие клетки. В выделенном месте получилось новое слово. Там и спрятана следующая подсказка.

Зеркальное отражение

Ребёнок находит очередную записку. Но что в ней? Инопланетное послание или слово, написанное задом наперёд?

Малыш должен сообразить, что подсказку нужно прочесть через зеркало. В нашем случае мы получим слово «Велосипед». Там и спрятана карточка со следующим заданием.

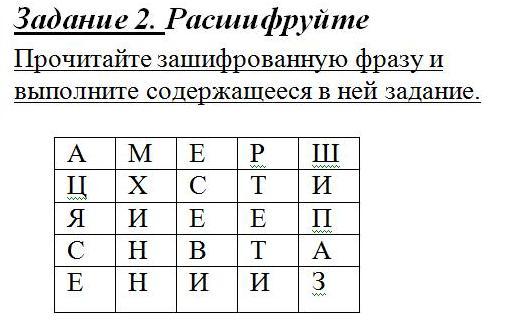

Таблица с буквами

В этом задании предлагаем зашифровать слово в таблице. Начертите квадрат и разделите его на ячейки. «Спрячьте» задуманное слово по горизонтали или вертикали. В остальные клеточки расположите разные буквы в произвольном порядке.

В остальные клеточки расположите разные буквы в произвольном порядке.

Сможет ли малыш отыскать подсказку? На примере ниже мы видим слово «Телефон». Значит, следующая карточка находится рядом с ним.

Загадка

Для детей любого возраста в задания квеста можно включать загадки. Отличия будут лишь в уровне сложности. Если для малышей от 3 до 5 лет мы берём простые загадки, например:

Если ты устал играть,

То ложишься на…

(Кровать)

То для ребят от 5 до 7 лет подойдут менее очевидные ответы. Пример:

Любит, с важностью всей, в дом пускать она гостей.

Но в гостях, скажу вам сразу, не была она ни разу.

(Дверь)

Описание предмета

Вместо загадок можно использовать описание предмета.

Вы придумываете место, куда спрячете следующую записку, а затем рассказываете про него, отмечая отличительные признаки. Ребёнок должен догадаться, о чём идёт речь.

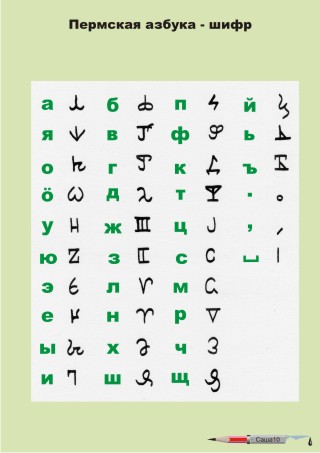

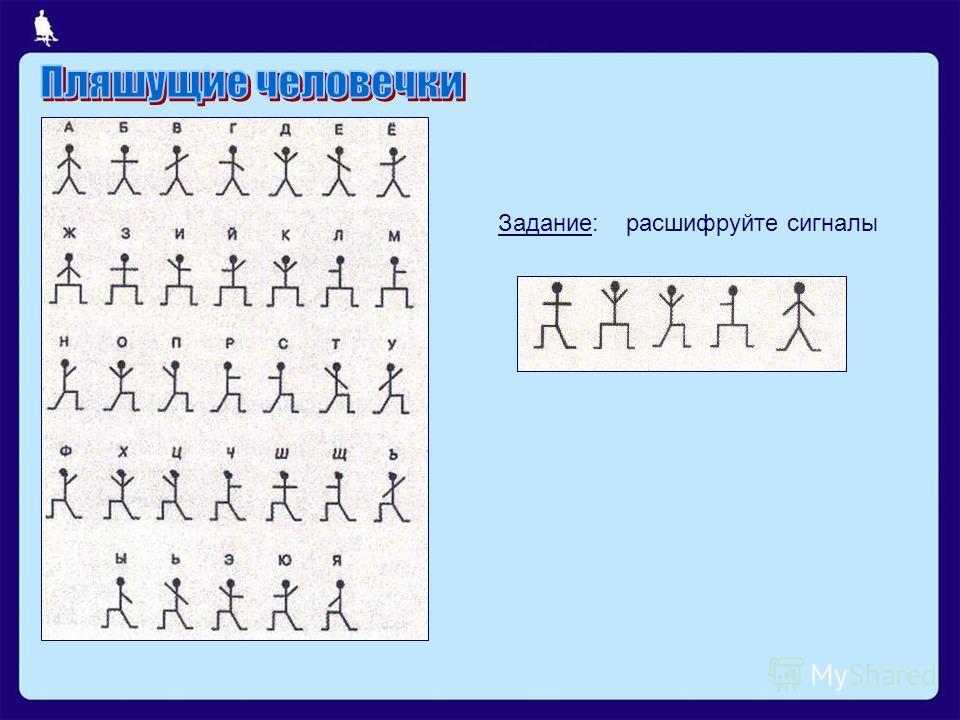

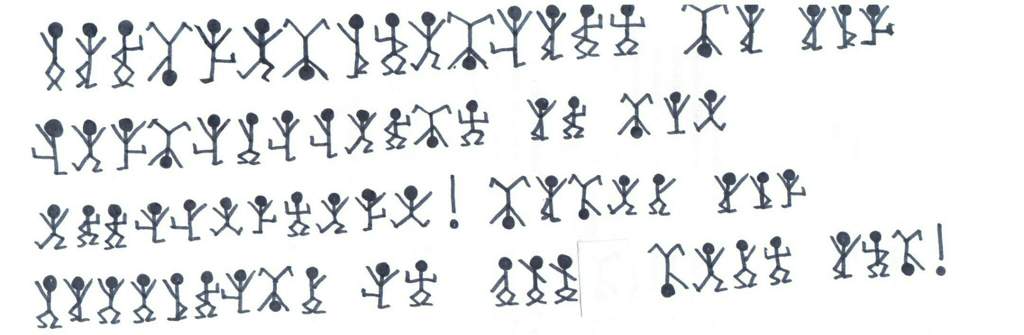

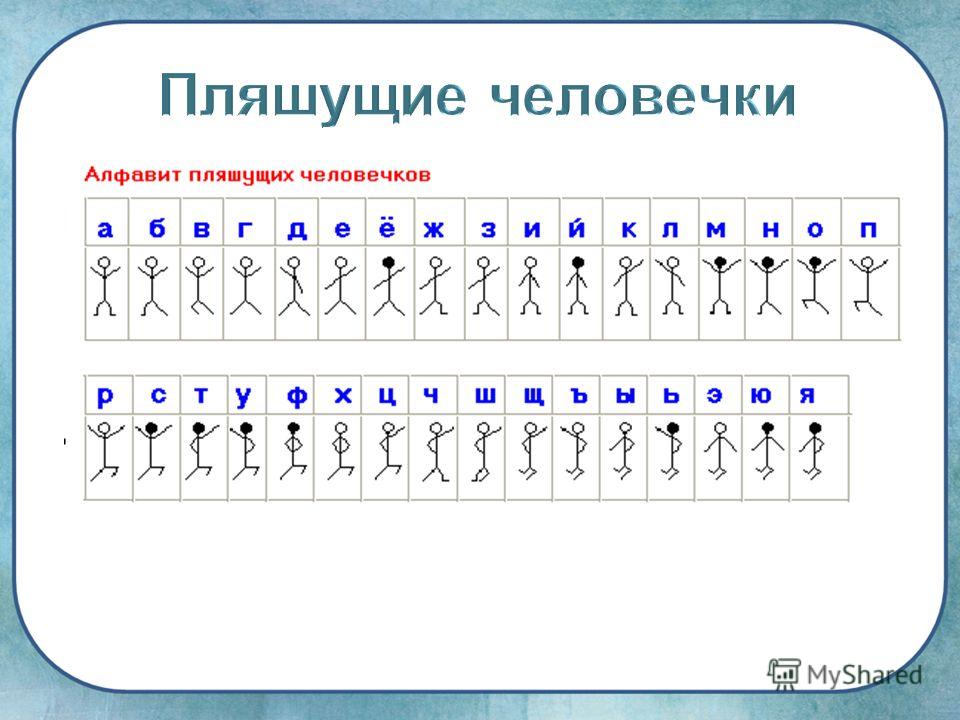

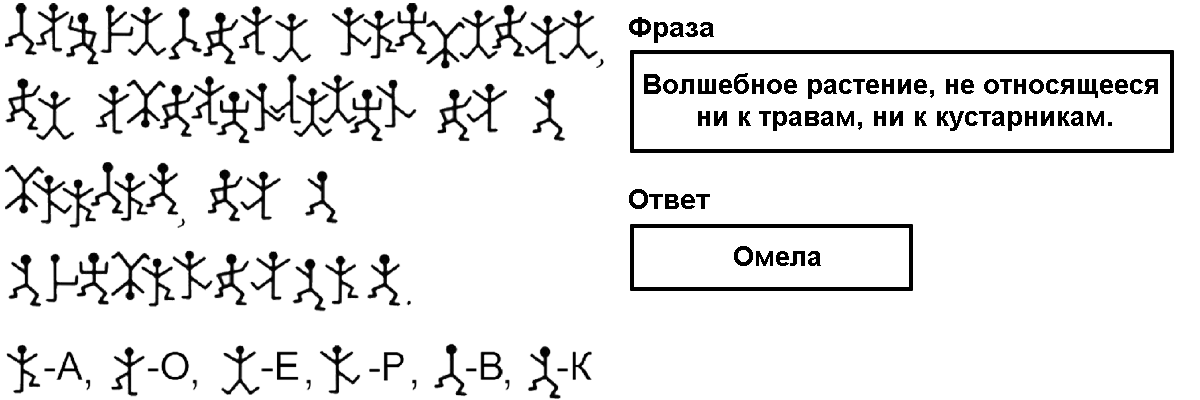

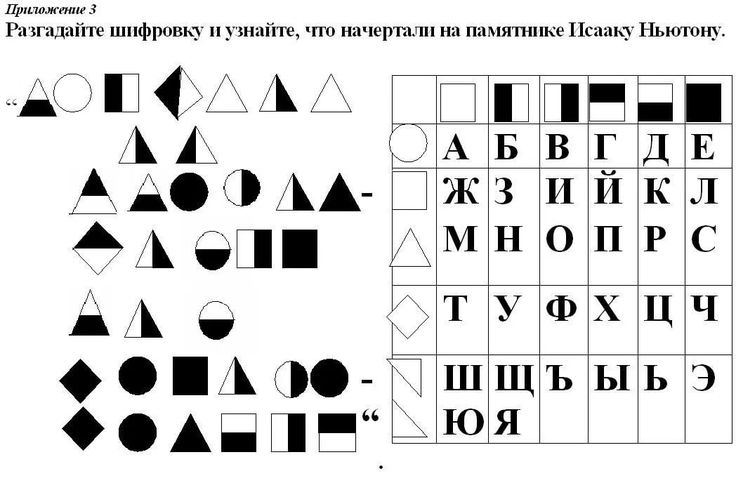

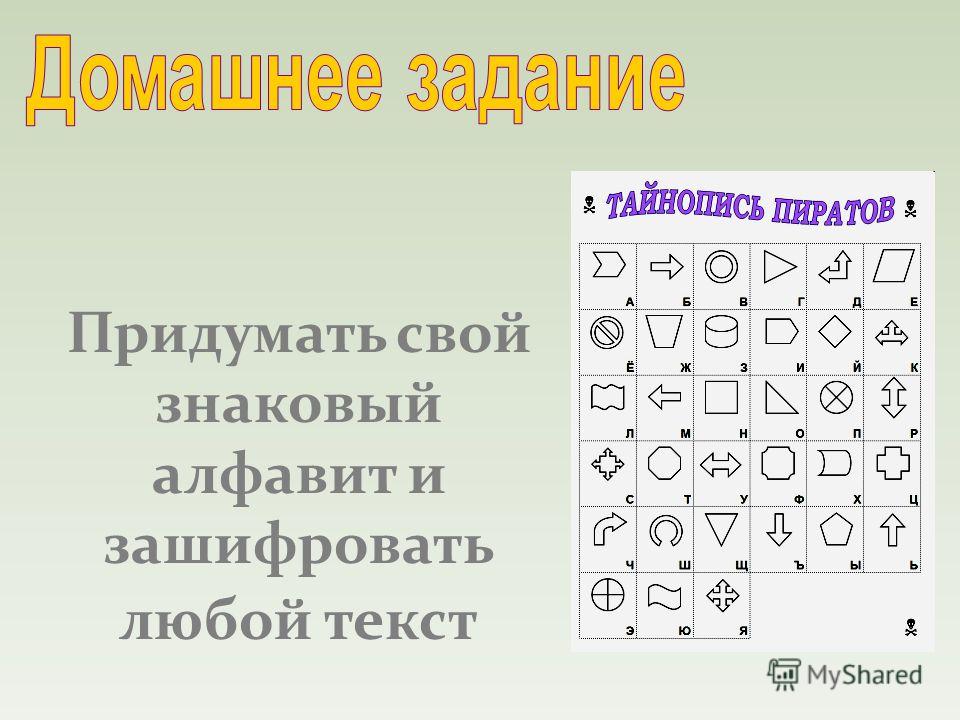

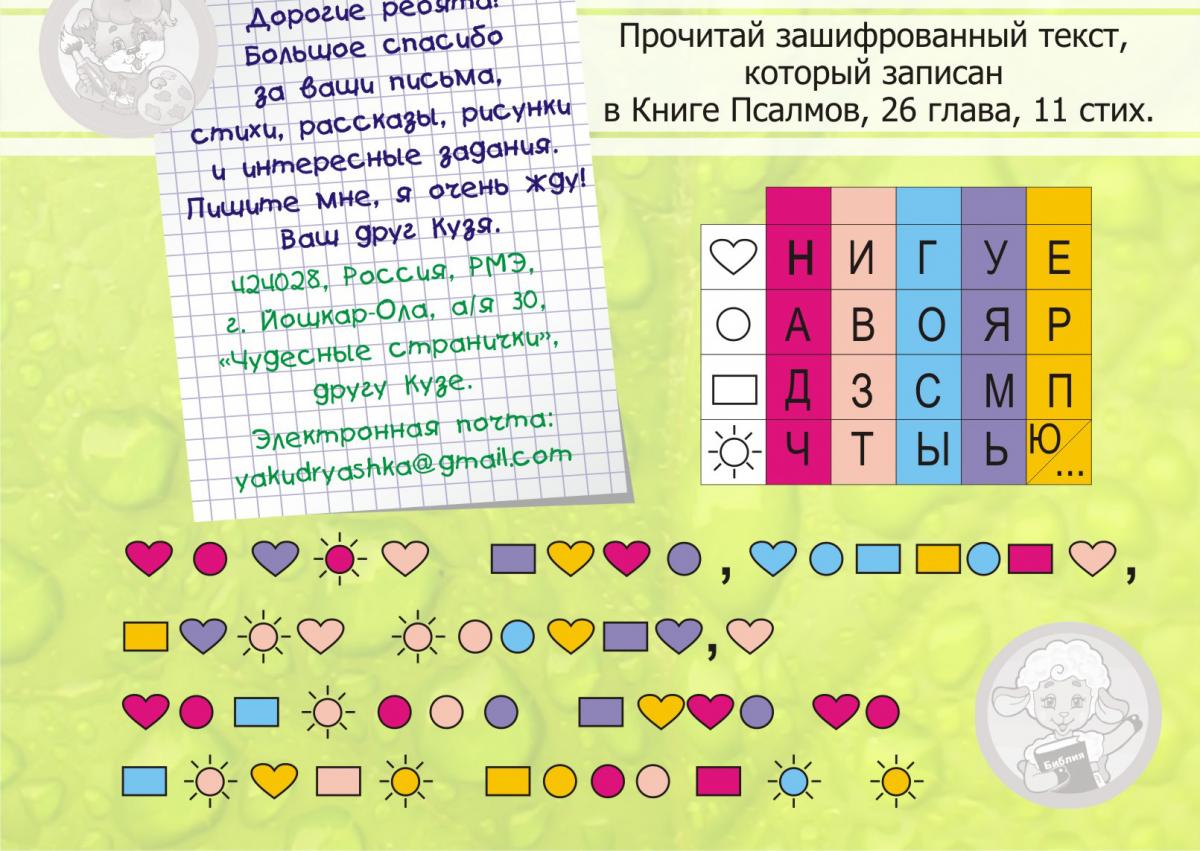

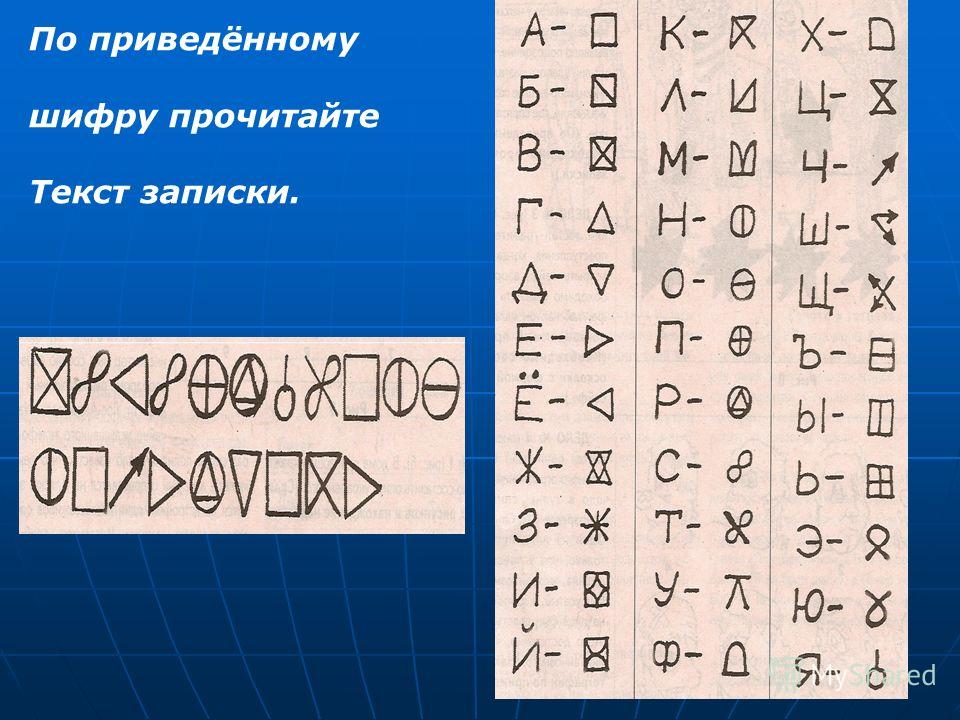

Шифровка

Ребёнок получает подсказку в виде иероглифов. Чтобы расшифровать её, понадобится дешифровщик. Каждому символу соответствует конкретная буква русского алфавита. Нужно сопоставить нужные нам иероглифы с буквами и прочитать слово. Пример такой шифровки смотрите на картинке ниже. С помощью иероглифов мы записали слово «Кружка».

Чтобы расшифровать её, понадобится дешифровщик. Каждому символу соответствует конкретная буква русского алфавита. Нужно сопоставить нужные нам иероглифы с буквами и прочитать слово. Пример такой шифровки смотрите на картинке ниже. С помощью иероглифов мы записали слово «Кружка».

Буквы в шарах

Придумайте слово-подсказку – место, куда вы спрячете следующую карточку с заданием. Например: холодильник. Напечатайте слово и разрежьте его на отдельные буквы. Возьмите воздушные шарики и спрячьте буквы внутрь. Чтобы процесс поиска был интереснее, некоторые шары можно оставить пустыми. Шарики надуйте. Задача ребёнка – лопнуть шары, достать буквы и составить из них подсказку.

Купить готовый квест для детей

Квест для детей своими руками – это интересно и весело. Но что если нет времени или желания готовиться к празднику несколько дней, а аниматоров заказывать дорого? Академия любознательности предлагает готовое решение. На нашем сайте: https://academy-of-curiosity. ru/product-tag/kvest-dlya-detej-5-7-let/?type=buy вы найдёте квесты для детей 5-7 лет на разные темы: космос, динозавры, пираты, детективы, принцессы и рыцари. Для юных астрономов мы разработали квест «Созвездия». И, конечно, есть вариант игры для новогодних праздников. Каталог квестов регулярно обновляется, а это значит, что вы сможете подобрать игру, подходящую для ребёнка по возрасту и тематике.

ru/product-tag/kvest-dlya-detej-5-7-let/?type=buy вы найдёте квесты для детей 5-7 лет на разные темы: космос, динозавры, пираты, детективы, принцессы и рыцари. Для юных астрономов мы разработали квест «Созвездия». И, конечно, есть вариант игры для новогодних праздников. Каталог квестов регулярно обновляется, а это значит, что вы сможете подобрать игру, подходящую для ребёнка по возрасту и тематике.

Преимущество игр от Академии любознательности в том, что они «сами себя проводят». Вам не нужно заучивать роль и становится ведущим. Главное распечатать, подготовить задания и спрятать их по нужным местам. Чтобы не запутаться, мы предусмотрели схему раскладки карточек и сделали инструкцию. А в расширенной версии квестов подготовили атрибутику к празднику, тематическую музыку и дополнительные игры.

Устройте детям настоящее приключение, организовав для них квест по поиску подарка. Яркие впечатления и отличное настроение обеспечены!

Загадки про зеркало для квеста, для детей и взрослых

Ищите загадки про зеркало? Значит вы открыли правильную страницу. Возможно, перед вами стоит задача придумать квест с поиском подарка по запискам для кого-то из своих близких. В квесте отлично можно использовать различные загадки, в частности, загадки про зеркало.

Возможно, перед вами стоит задача придумать квест с поиском подарка по запискам для кого-то из своих близких. В квесте отлично можно использовать различные загадки, в частности, загадки про зеркало.

На нашем сайте представлены подборки загадок и интересных идей заданий для квеста не только про зеркало, но и про другие бытовые предметы. Подробнее об этом вы можете почитать в наших статьях. Ну а в данной статье мы поговорим именно о загадках про зеркало.

На всякий случай напомним, а тем кто не знает, расскажем, что в домашнем квесте главный атрибут – это карточки с различными заданиями. Ответами на задания являются указания на места, где спрятаны другие задания. Т.е. получается цепочка указывающих друг на друга заданий. Соответственно, если у вас есть, например, задание или загадка, ответом на которую является слово «зеркало», то за зеркалом должно быть спрятана карточка со следующим заданием.

Загадки про зеркало для квеста

Предлагаем на ваш выбор подборку загадок про зеркало:

Всех и все Отображу, Но молчу И не сужу…

* * *

Есть в комнате портрет, Во всём на вас похожий. Засмейтесь — и в ответ Он засмеётся тоже…

Засмейтесь — и в ответ Он засмеётся тоже…

* * *

И сияет, и блестит, Никому оно не льстит, А любому правду скажет – Всё как есть ему покажет…

* * *

Влево, вправо,поворот, В нём же – всё наоборот!

* * *

На стене – Озерцо. В Озерце моё лицо. Рисует Водичка Весёлое Личико…

* * *

Ему язык я покажу – Он дразнится в ответ. А если руку подниму – Он в ответ – привет…

* * *

Оно все знает, тайны хранит. С детства каждого помнит, Но о том, что человек изменился, Никогда оно не напомнит.

* * *

Что за омут-озерцо? Глядь, а там – твое лицо, Грусть твоя, твоя улыбка. Серебрится, но, не рыбка…

* * *

Не тратя понапрасну слово, Оно всегда сказать готово, Идёт причёска или нет, Костюма смотрится ли цвет, Иль похудеть не помешает. А что это, – кто угадает?

* * *

На стене висит Картина И чего там только нет! И шкафа половина И дедушкин буфет. И даже телевизор В Картине засверкал. Шагал кот по карнизу – В Картину ту попал…

* * *

В деревянной раме Художник перед нами. Художник честный много лет Дарит каждому портрет. А портрет на диво! И выполнен правдиво…

Художник честный много лет Дарит каждому портрет. А портрет на диво! И выполнен правдиво…

* * *

На стене Водица! В Водицу всяк глядится.

* * *

Оно все знает, тайны хранит. С детства каждого помнит, Но о том, что человек изменился, Никогда оно не напомнит.

* * *

Висит Окошко. В Окошке – Антошка. Отошёл Антошка. Пустое Окошко…

* * *

Что всё разворачивает, но само не двигается? Друг на друга мы похожи. Если ты мне строишь рожи, Я гримасничаю тоже.

* * *

Он – ваш портрет, Во всем на вас похожий. Смеетесь вы – Он засмеется тоже. Вы скачете – Он вам навстречу скачет. Заплачете – Он вместе с вами плачет.

* * *

Что никогда не врёт?

* * *

Часто я в него смотрюсь Перед ним кружусь, верчусь. Свои косы заплетаю И костюмчик поправляю.

* * *

Языка нет, а правду расскажет.

* * *

На серебряное блюдце Мало кто в обиде. Кто на блюдечко посмотрит – В нём себя увидит…

* * *

Висит на стенке Блюдце В Блюдце рожицы смеются.

Висит Окошко, в Окошке – Антошка

Загадки про зеркало для детей 6-7 лет с ответами

***

Висит Окошко. В Окошке – Антошка. Отошёл Антошка. Пустое Окошко. (Зеркало)

***

На стене – Озерцо. В Озерце моё лицо. Рисует Водичка Весёлое Личико. (Зеркало)

***

На серебряное блюдце Мало кто в обиде. Кто на блюдечко посмотрит – В нём себя увидит. (Зеркало)

***

Влево, вправо, поворот, В нём же – всё наоборот! (Зеркало)

***

Не смотрел в окошко — Был один Антошка, Посмотрел в окошко — Там второй Антошка! Что это за окошко, Куда смотрел Антошка? (Зеркало)

***

Есть в комнате портрет, Во всём на вас похожий. Засмейтесь — и в ответ Он засмеётся тоже. (Зеркало)

***

Не тратя понапрасну слово, Оно всегда сказать готово, Идёт причёска или нет, Костюма смотрится ли цвет, Иль похудеть не помешает. А что это, кто угадает? (Зеркало)

***

Утром в ванной смотришь хмуро, Кто глядит там из него? Оно вмиг тебе покажет Вточь такое же лицо. Подражать оно умеет, Резво руку подними. За тобой оно поспеет, Или же скорей замри. Так же там малыш застынет. Дальше действий будет ждать. Там меняется картина, Лишь здесь стоит поменять. (Зеркало)

Подражать оно умеет, Резво руку подними. За тобой оно поспеет, Или же скорей замри. Так же там малыш застынет. Дальше действий будет ждать. Там меняется картина, Лишь здесь стоит поменять. (Зеркало)

***

Моя мама много раз в него глядит И подолгу перед ним ресницы красит. Оно скажет нам, какой же внешний вид И насколько он опрятен и прекрасен. (Зеркало)

***

Постой, перед тем, как выйти из дома, Тебе очень нужно в него посмотреть. А, может быть, шарф повязать по-другому, А, может, и шапку другую надеть. Тебе оно скажет, как выглядишь внешне, Где нужно поправить, а где причесать. И с ним жить спокойней и лучше, конечно, Чем, что у тебя с волосами не знать. (Зеркало)

Существует легенда от том, что Медуза Горгона превратилась в камень, увидев свое изображение в наполированном до блеска щите прекрасного Персея. Считается, что первые зеркала были сделаны больше 7000 лет назад.

Несколько советов, как оригинально использовать зеркало в квесте

Зеркало – вещь уникальная. Его способность отражать можно очень классно использовать в квесте. Например, вы включили в квест загадку про зеркало. Игрок разгадал её и пошел к зеркалу искать следующее задание. Нашел за зеркалом карточку, а в карточке слово или фраза, написанная непонятными символами. Почему символы «непонятные»? А потому что вы при подготовке квеста написали слово в отраженном виде! Поэтому игрок должен догадаться поднести карточку к зеркалу и прочитать слово в отражении. Это очень интересно и добавляет квесту изюминку!

Его способность отражать можно очень классно использовать в квесте. Например, вы включили в квест загадку про зеркало. Игрок разгадал её и пошел к зеркалу искать следующее задание. Нашел за зеркалом карточку, а в карточке слово или фраза, написанная непонятными символами. Почему символы «непонятные»? А потому что вы при подготовке квеста написали слово в отраженном виде! Поэтому игрок должен догадаться поднести карточку к зеркалу и прочитать слово в отражении. Это очень интересно и добавляет квесту изюминку!

Другой способ использования зеркала заключается не в том, чтобы в нем что-то прятать, а чтобы оно стало «инструментом», как в прошлом примере, для расшифровки задания. Т.е., например, на каком-то этапе квеста игроки находят задание, текст которого написан в отраженном виде. Им нужно догадаться поднести карточку к зеркалу. Этот метод применения зеркала отличается от предыдущего, так как непосредственно про зеркало в квесте задания нет, а оно применяется именно для решения одного из заданий.

Ну и третий вариант, который мы советуем использовать, – само зеркало превратить в загадку. Например, написать на нем что-то маркером или помадой. Или «запотеть» его и написать пальцем текст какого-нибудь указания.

Следующая загадка

Как зашифровать загадку

Если проявить фантазию, то загадку в квесте можно использовать очень оригинально. Имеется в виду, что не нужно брать текст загадки в «чистом» виде, а желательно каким-либо образом зашифровать его. Т.е. придумать какую-то головоломку, решив которую, участники смогут прочитать текст загадки. И на втором этапе задания им нужно будет разгадать эту самую загадку и получить указание на очередной тайник. Приведем пример такого задания, взятого из Новогоднего семейного квеста.

Если «пройти» по гирлянде и прочитать все части слов в лампочках, то получим текст загадки «Всех и всё отображу, но молчу и не сужу». Ответ: зеркало.

Это был пример того, как можно различного рода головоломки и задания использовать для шифровки текста загадок. У нас получилась отличная, оригинальная и сложная загадка про зеркало для квеста.

У нас получилась отличная, оригинальная и сложная загадка про зеркало для квеста.

Места и предметы

Все задания должны быть спрятаны в определенные места и предметы – своеобразные тайники. Поэтому перед организатором квеста стоит нелегкая задача – придумать эти самые задания таким образом, чтобы, решив их, игроки получали слова-указания на эти тайники. Поэтому сначала нужно продумать схему квеста и сформировать список предметов и мест, а потом придумать задания, ответами на которые будут названия этих мест. При этом очень желательно красочно оформить задания. В рамках данной статьи нас интересует второй этап, т.е. разработка заданий. В статье Задания для квеста мы уже довольно подробно рассмотрели, как можно различные виды задач и головоломок оптимизировать и использовать в домашнем квесте, и привели множество примеров. Если еще не читали данную статью, то загляните. Там найдете много полезной информации, особенно если перед вами сейчас стоит задача – придумать свой квест.

В данной же статье мы рассмотрим, наверное, один из наиболее простых и традиционных видов заданий – загадки. Простота использования загадок для квеста заключается в том, что их особо и не нужно как-то адаптировать, потому что ответ на загадку – это, как правило, и есть название какого-либо предмета. Поэтому организатору квеста остается лишь подобрать нужные загадки под те предметы, которые будут использоваться в квесте.

Несколько советов, как оригинально использовать зеркало в квесте

Зеркало – вещь уникальная. Его способность отражать можно очень классно использовать в квесте. Например, вы включили в квест загадку про зеркало. Игрок разгадал её и пошел к зеркалу искать следующее задание. Нашел за зеркалом карточку, а в карточке слово или фраза, написанная непонятными символами. Почему символы «непонятные»? А потому что вы при подготовке квеста написали слово в отраженном виде! Поэтому игрок должен догадаться поднести карточку к зеркалу и прочитать слово в отражении. Это очень интересно и добавляет квесту изюминку!

Это очень интересно и добавляет квесту изюминку!

Другой способ использования зеркала заключается не в том, чтобы в нем что-то прятать, а чтобы оно стало «инструментом», как в прошлом примере, для расшифровки задания. Т.е., например, на каком-то этапе квеста игроки находят задание, текст которого написан в отраженном виде. Им нужно догадаться поднести карточку к зеркалу. Этот метод применения зеркала отличается от предыдущего, так как непосредственно про зеркало в квесте задания нет, а оно применяется именно для решения одного из заданий.

Ну и третий вариант, который мы советуем использовать, – само зеркало превратить в загадку. Например, написать на нем что-то маркером или помадой. Или «запотеть» его и написать пальцем текст какого-нибудь указания.

Как зашифровать загадку

Если проявить фантазию, то загадку в квесте можно использовать очень оригинально. Имеется в виду, что не нужно брать текст загадки в «чистом» виде, а желательно каким-либо образом зашифровать его. Т.е. придумать какую-то головоломку, решив которую, участники смогут прочитать текст загадки. И на втором этапе задания им нужно будет разгадать эту самую загадку и получить указание на очередной тайник. Приведем пример такого задания, взятого из Новогоднего семейного квеста.

Т.е. придумать какую-то головоломку, решив которую, участники смогут прочитать текст загадки. И на втором этапе задания им нужно будет разгадать эту самую загадку и получить указание на очередной тайник. Приведем пример такого задания, взятого из Новогоднего семейного квеста.

Если «пройти» по гирлянде и прочитать все части слов в лампочках, то получим текст загадки «Всех и всё отображу, но молчу и не сужу». Ответ: зеркало.

Это был пример того, как можно различного рода головоломки и задания использовать для шифровки текста загадок. У нас получилась отличная, оригинальная и сложная загадка про зеркало для квеста.

Следующая загадка

Ему язык я покажу – Он дразнится в ответ. А если руку подниму – Он в ответ – привет…

Ответ

(зеркало)

Оно все знает, тайны хранит. С детства каждого помнит, Но о том, что человек изменился, Никогда оно не напомнит.

Ответ

(зеркало)

Что за омут-озерцо? Глядь, а там – твое лицо, Грусть твоя, твоя улыбка. Серебрится, но, не рыбка…

Серебрится, но, не рыбка…

Ответ

(зеркало)

Не тратя понапрасну слово, Оно всегда сказать готово, Идёт причёска или нет, Костюма смотрится ли цвет, Иль похудеть не помешает. А что это, – кто угадает?

Ответ

(зеркало)

На стене висит Картина И чего там только нет! И шкафа половина И дедушкин буфет. И даже телевизор В Картине засверкал. Шагал кот по карнизу – В Картину ту попал…

Ответ

(зеркало)

В деревянной раме Художник перед нами. Художник честный много лет Дарит каждому портрет. А портрет на диво! И выполнен правдиво…

Вопросы про зеркало

Бывает очень интересно добавить в квест не загадку про какой-либо предмет, а вопрос. Вам в помощь интернет, чтобы подобрать какой-то интересный факт про бытовой предмет и превратить его в вопрос. Можем подсказать вам один вариант отличного вопроса про зеркало.

Вопросы подобного рода очень интересны и добавляют в квест элемент проверки эрудиции игрока, его смекалки и догадливости. Тем более, если вопрос – не просто сухая проверка знаний, а содержит в себе именно какой-то интересный и мало кому известный факт.

Тем более, если вопрос – не просто сухая проверка знаний, а содержит в себе именно какой-то интересный и мало кому известный факт.

Загадки про другие места и предметы

- Загадки про Холодильник для квеста

- Загадки про Зеркало для квеста

- Загадки про Шкаф для квеста

- Загадки про Диван для квеста

- Загадки про Стиральную машину для квеста

- Загадки про Телевизор для квеста

- Загадки про Стол для квеста

- Загадки про Почтовый ящик для квеста

- Загадки про Машину (автомобиль) для квеста

- Загадки про Подушку для квеста

- Загадки про Микроволновку для квеста

- Загадки про Окно для квеста

- Загадки про Кровать для квеста

- Загадки про Качели для квеста

- Загадки про Ванную для квеста

- Загадки про Баню для квеста

- Загадки про Кухню для квеста

- Загадки про Духовку для квеста

- Загадки про Стул для квеста

- Загадки про Дверь для квеста

- Загадки про Балкон для квеста

- Загадки про Цветок для квеста

- Загадки про Туалет для квеста

- Загадки про Лестницу для квеста

- Загадки про Компьютер для квеста

- Загадки про Шарик для квеста

- Загадки про Песочницу для квеста

- Загадки про Дерево для квеста

- Загадки про Мебель для квеста

- Загадки про Скамейку для квеста

- Загадки про Гараж для квеста

- Загадки про Книгу для квеста

- Загадки про Беседку для квеста

- Загадки про Комод для квеста

- Загадки про Крыльцо для квеста

- Загадки про Картину для квеста

- Загадки про Забор для квеста

- Загадки про Ноутбук для квеста

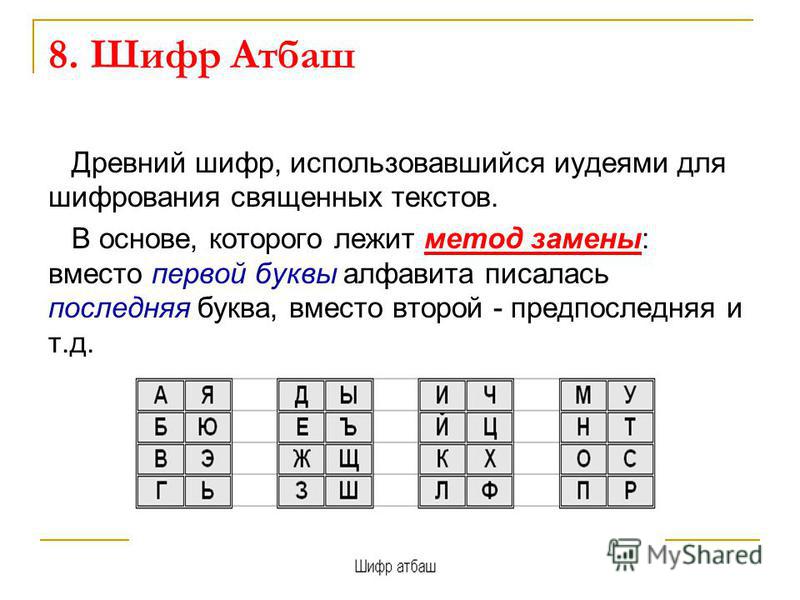

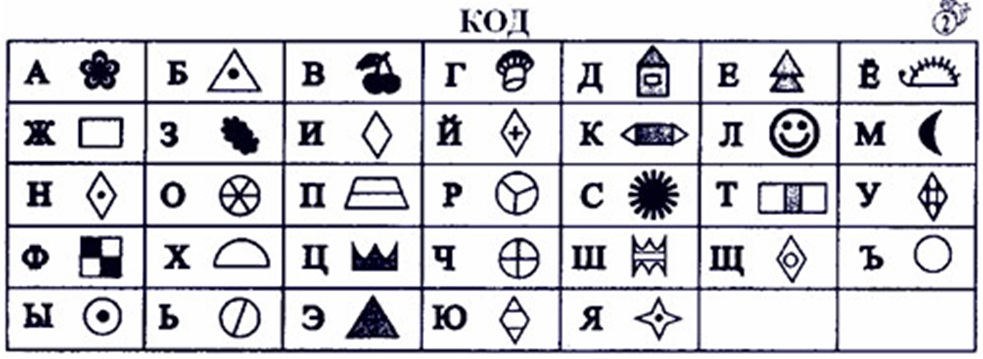

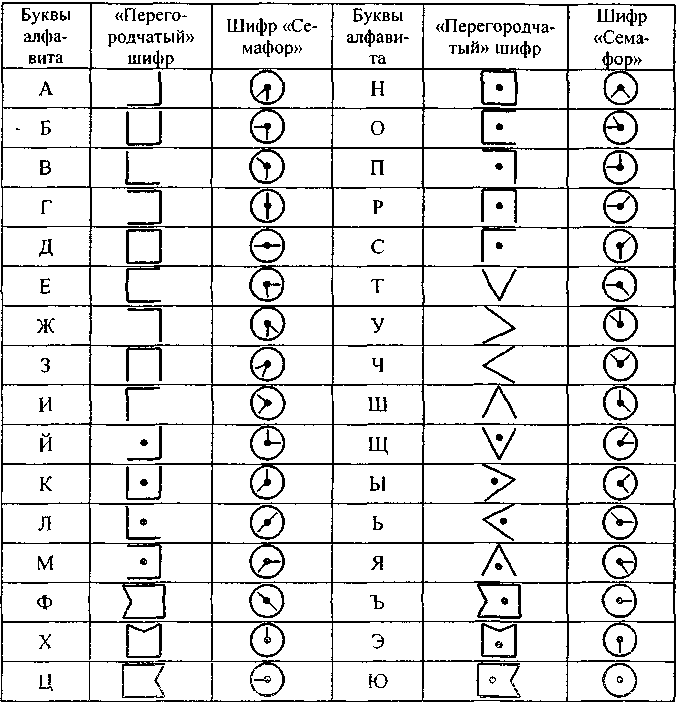

Шифры замены.

Криптография: шпионские игры

Криптография: шпионские игрыХотела в сегодняшнем посте написать об очень интересной книге — великолепных сказках Дж.Родари, но думаю, оставлю эту тему на потом, после ночного инцидента. А ночью у нас оторвалась книжная полка — не выдержала тонны книг, стоявших на ней. Слава богу, Глеб спал на нижнем этаже кровати, Марк с нами, а полка упала на верхний и никто не пострадал. Но писать пост об очередной книге расхотелось))

А напишу о шифрах, криптографии, всевозможных знаках, символах и головоломках для детей. И самое главное, как такие игры связаны с развитием ребенка.

Развитие математических способностей напрямую связано с развитием логики, памяти и абстрактного мышления. Кроме того в математике особое значение уделяется символами и знакам. Прекрасно помню, что в начальных классах у многих детей был ступор в решении уравнений, потому что они не могли понять, как число можно заменить буквой. А уж решать задачи в общем виде и подавно не умеют даже многие выпускники. Хотя на самом деле — здесь нет ничего сложного, а практиковаться можно начать уже с 4-5 лет.

Головоломки для детей в виде различных тайных записей, шифров, загадок — удачны еще и тем, что пробуждают у ребенка живой интерес, любознательность, жажду игры, желание думать и разгадывать!

А вот и вам загадка: в шифровании?

Головоломки для детей: шифры и криптограммы

— шифрование с помощью замены — отличные головоломки для детей. В этом типе шифрования каждая буква заменяется на другую, например, буква «О» на букву «Ш», буква «К» на букву «Р» , буква «Т» на букву «Ц». Таким образом, слово КОТ будет выглядеть как РШЦ .

Детям постарше можно предложить разгадывать шифрограммы самостоятельно. Например, написав фразу «мой кот бегемот» , вот таким образом «ешу ршц юздзешц» и сказав, что: е-м; у-й, р-к, ю-б . Скорее всего для детей 7-8 лет этой информации будет уже достаточно. Детям помладше нужно расписать каждую букву: для них даже обычная замена одних символов на другие может оказаться сложной задачей.

— шифрование картинками или ребусами . Здесь все просто: каждому слову или букве придумываем картинку. А потом пытаемся таким образом писать письма.

Здесь все просто: каждому слову или букве придумываем картинку. А потом пытаемся таким образом писать письма.

На длинную веревку привязываем другие веревочки. У веревочки есть цвет и количество узелков и каждая комбинацией цвет+узелки что-то значит. Например, белая и 1 узелок — прыгать, красная и 2 узелка означает бежать, синяя и 3 узелка — лечь. Таким образом, можно передавать послания и даже писать письма. Обозначения можно записать, а можно полагаться на память.

— шифровая табличка

Чтобы сделать такую табличку, вам понадобятся небольшой кусочек картона, в котором надо будет прорезать квадратные дырочки. Теперь наложите картон на обычный лист бумаги. В каждом отверстии напишите букву, так чтобы в итоге получилось слово или предложение. Теперь снимите картон, и остальное место заполните любыми случайными буквами. Прочитать такой шифр можно, только если под рукой есть шифрограмма.

— чтение наоборот. Это даже не шифрование, потому что, догадавшись один раз о способе шифровки — уже точно знаешь, как разгадать все остальные. Но детям обычно нравится такие незамысловатые коды.

Но детям обычно нравится такие незамысловатые коды.

Внимание! Если ребенок только научился читать и путает с какой стороны надо читать — справа или слева — не используйте пока эту игру. Это может еще больше его запутать.

С другой стороны, если ребенок наоборот хорошо читает, то можно играть устно, например, на прогулке — игра очень хорошо развивает логику и память.

— писать молоком, свечкой . Здесь тоже все просто — узнав один раз, что надо подержать над огнем (кстати, только вместе с родителями) или закрасить краской, шифр легко разгадывается. Но ощущение чуда все равно остается))

— шифрование с помощью клавиатуры . Если ребенок знаком с клавиатурой, то можно писать шифры, например английскими буквами. Ребенок будет находить эту букву на клавиатуре, и смотреть, какая русская буква написана на той же клавише. Собственно, это почти то же самое, что шифрование заменой, только замена английскими буквами и ее уже сделали за нас))